Wir schützen Sie auf Ihrer Reise in die digitale Zukunft

Axians lebt seit 2002 für Cyber Security mit Leib und Seele.

In unserem globalen Netzwerk an Expert:innen haben wir umfassende Expertise in der Absicherung von vernetzten Systemen und im Kampf gegen Bedrohungen sowie deren Verursacher aufgebaut. Dabei leben wir eine einfache unternehmerische Risikoabwägung: Cyber-Security-Lösungen einzusetzen, muss wirtschaftlicher sein, als es nicht zu tun!

ICT- und OT-Expertise sichern Axians die vierfache Leader-Position

Axians festigt auch in diesem Jahr seine Spitzenposition im ISG (Information Service Group) Benchmark „Cyber Security – Solutions and Services 2024″.

-

Strategic Security Services – Leader Germany 2024

-

Managed Security Services – SOC – Leader Germany 2024

-

Managed Security Services – SOC (Midmarket) – Leader Germany 2024

-

Technical Security Services – Leader Germany 2024

-

Managed Security Services – SOC – Leader Switzerland 2024

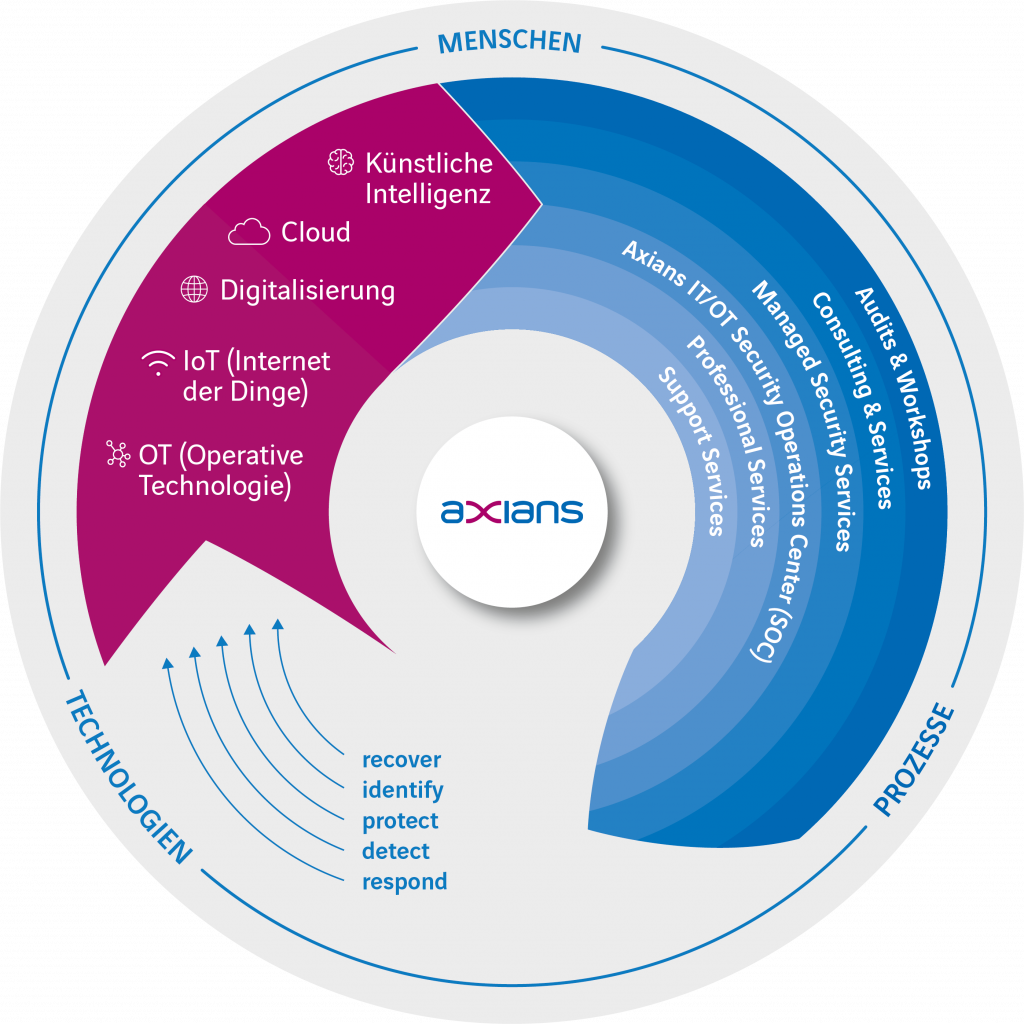

Unser Know-how für Ihre Cyber Security

-

Zum Portfolio

Security Strategy und Compliance

Wir unterstützen Sie bei der Planung Ihrer umfassenden Cyber Security Policy

-

Zum Portfolio

Network Security

Ihr technisches Sicherheitskonzept: Wir unterstützen Sie von der Planung bis zur Betreuung Ihrer Infrastruktur

-

Zum Portfolio

Cloud Security

Wir unterstützen Sie bei der Absicherung Ihrer Daten und Anwendungen über die Cloud

-

Zum Portfolio

Managed Security Service

Mit maßgeschneiderten Modellen entlasten wir Sie von der Planung bis zur Betreuung Ihrer Infrastruktur – so, wie Sie es wünschen

-

Zum Portfolio

Industrial IT und OT Security

Wir unterstützen Sie mit einem ganzheitlichen Ansatz für die industrielle Sicherheit im Produktions- und Automatisierungsbereich zur Behandlung von Sicherheitsrisiken

-

Zum Portfolio

Identity- und Access-Management (IAM)

Wir unterstützen Sie bei einer sicheren Zugriffskontrolle mit einfacher Verwaltung. Behalten Sie mit IAM alle Identitäten und Zugriffsrechte im Blick

-

Zum Portfolio

Endpoint Security

Adaptiv, proaktiv, präventiv: Mit unserer Expertise für Endpoint Security sichern Sie Endgeräte und Einstiegspunkte in einer mobil geprägten Welt ab

-

Zum Portfolio

Cyber Security Healthcare

Im Gesundheitswesen geht es um Vertrauen – Vertrauen in die Sicherheit Ihrer Daten. Erfahren Sie, wie wir dieses Vertrauen durch Cyber Security gewährleisten.

-

Zum Portfolio

Secure Access Service Edge

Mit SASE vernetzen wir Ihre Unternehmensstandorte in einer einzigen cloudbasierten Plattform sicher und zuverlässig: Egal, ob nur ein paar Kilometer entfernt oder auf der anderen Seite der Erdkugel.

-

Zum Portfolio

Innovative IP-Videoüberwachung

Umfassender Schutz für Innen- und Außenbereiche.

-

ZUM PORTFOLIO

Pentesting & Red Teaming

Echte Sicherheit durch gezielte Tests & realistische Szenarien

Unser Cyber-Security-Portfolio kompakt für Sie zusammengefasst

In dieser Broschüre finden Sie die Kernelemente unseres Cyber-Security-Portfolios, sodass Sie einen Überblick über unsere Leistungen erhalten.

Cyber Security News & Events

- 03. – 04.06.2025 | PITS, Berlin

- 03.06.2025 | Cybersecurity Symposium, Nordschwarzwald | Promocode: 3CSSAXIANS

- NIS2 gescheitert – was jetzt zu tun ist

- Wie Sie steigende Cyber-Security-Anforderungen bewältigen

- Zwischen Safety und Security: Balanceakt der Industriesicherheit

- IIoT braucht kleine Schritte

- Axians F5 WAF Jumpstart Package: Absicherung von Webanwendungen und APIs leicht gemacht

Cyber Security Whitepaper

- Outsourcing vs. insourcing – Was ist die bessere Wahl für Ihr Security Operations Center?

- Cloud Security: Sicherheit & Compliance in Zeiten von Schrems II

- DevSecOps: Cyber Security als integraler Bestandteil von Entwicklung und Betrieb

- Zero Trust – wie das Prinzip Misstrauen schützt

- Coachen Sie Ihre Human Firewall

- Smart X Security – Vernetzte Umgebungen absichern

- Komplexe Analysen, Echtzeit Prozesse: Security Operations Center (SOC)

- Sicherheitskonzept für industrielle Anlagen

- Integration von künstlicher Intelligenz in Cyber Security Konzepte

Warum Axians der sichere Partner an Ihrer Seite ist?

„*“ zeigt erforderliche Felder an