Angreifbar war gestern

Echte Sicherheit durch gezielte Tests & realistische Szenarien

Geprüfte Sicherheit statt trügerischem Vertrauen

Cybersicherheit endet nicht bei Firewalls. Wirkliche Resilienz entsteht, wenn wir Sicherheit regelmäßig testen, hinterfragen und weiterentwickeln. Genau das leisten unsere Pentests und Red-Teaming-Angebote.

Pentesting – gezielt Schwachstellen aufdecken

Ob Infrastruktur, Webanwendung oder cloudbasierte Umgebung: Unsere Penetrationstests zeigen, wo Lücken sind – und wie groß das Risiko wirklich ist. Dabei betrachten wir nicht nur Technik, sondern auch den Faktor Mensch: mit Social-Engineering-Simulationen und Awareness-Kampagnen. Zusätzlich setzen wir auf automatisiertes Pentesting, für kontinuierliche Prüfungen mit klaren Ergebnissen.

Red Teaming – der Härtetest für Ihre Verteidigung

Hier denken wir größer: Wir simulieren komplexe Angriffsszenarien, um nicht nur Ihre Technik, sondern auch Prozesse, Entscheidungswege und Teams zu prüfen. Immer realitätsnah, basierend auf OSINT, Threat Intelligence und regulatorischen Standards wie TIBER-DE.

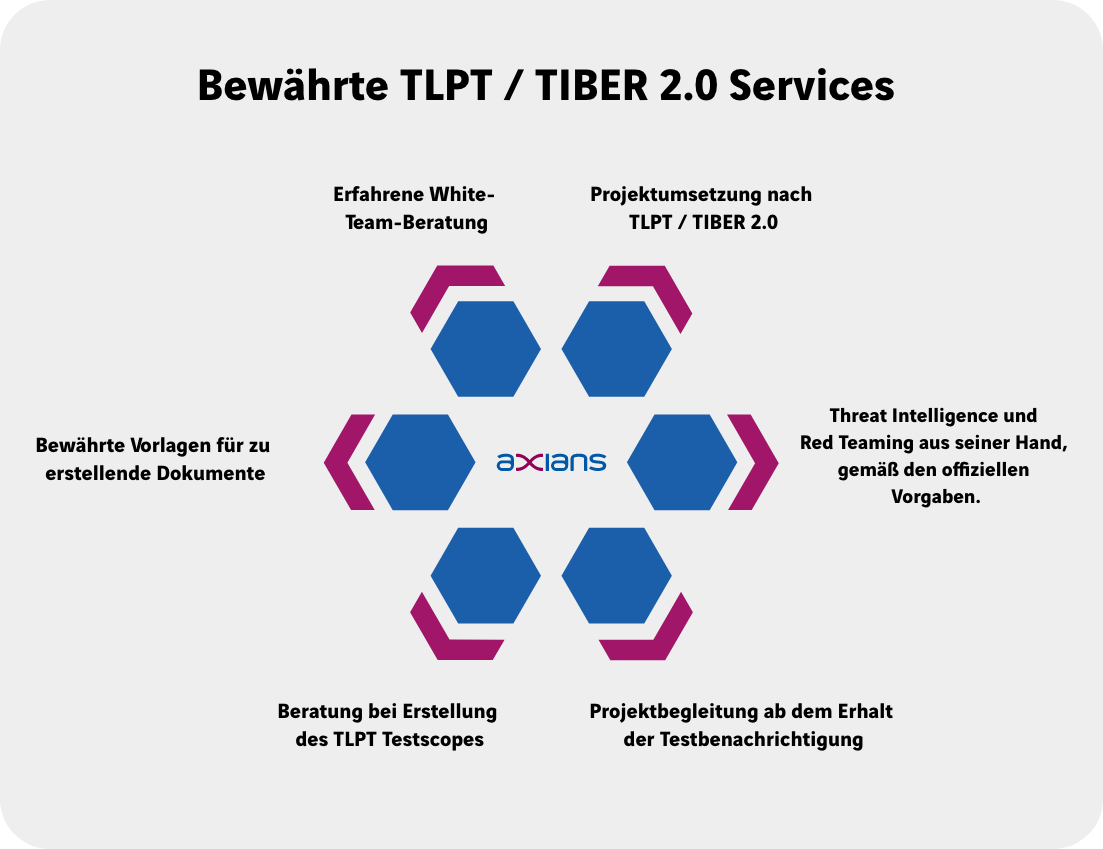

TLPT / TIBER 2.0 – Projekterfahrung seit 2021

Nach dem Eingang einer offiziellen Testbe-nachrichtigung für einen TLPT hat das betroffene Unternehmen sechs Monate Zeit, um die notwendigen Punkte der Vorbereitungsphase durchzuführen. Gerne teilen wir mit Ihnen unsere umfassenden Erfahrungen aus zahlreichen TIBER/TLPT-Projekten und bereits durchgeführten TIBER 2.0 Tests. Mit dem Erhalt einer Testbenachrichtigung ist schnelles Handeln gefragt – Axians unterstützt Sie hierbei!