Wer Informationen über Cyber-Bedrohungen austauschen möchte, muss eine gemeinsame Sprache sprechen. Gut, dass es dafür mit Structured Threat Information eXpression (STIX) einen Standard gibt. Noch besser, dass mit Trusted Automated eXchange of Indicator (TAXII) gleich das passende Transportmittel zur automatischen Verteilung zur Verfügung steht.

Der European Cyber Security Month (ECSM) ist die jährliche Kampagne der EU zur Förderung der Cybersicherheit und Bereitstellung aktueller Informationen. Zahlreiche Unternehmen und Organisationen wie das BSI (Bundesamt für Sicherheit in der Informationstechnik) beteiligen sich daran.

Auch Axians weiß, wie wichtig es ist, in Sachen Cyber Security eine gemeinsame Sprache zu sprechen und Informationen auszutauschen – mit STIX und TAXII stellen wir Ihnen zwei Standards vor, die vor allem beim Aufbau von Threat Intelligence zum Einsatz kommen.

Gemeinsame Sprache für Threat Intelligence

Dank Threat Intelligence können Unternehmen das Wissen über feindselige Bedrohungen und mögliche Angriffsszenarien nutzen, um Situationen besser einzuschätzen oder entsprechend zu reagieren. Es handelt sich nicht um eine Software oder ein Sicherheitstool, sondern um eine Sammlung von Daten, die als Service geliefert und zur Prävention, Erkennung und Abwehr von Angriffen genutzt wird.

Dabei ist Sharing gleich Caring: Je mehr Unternehmen und Organisationen ihre Bedrohungsdaten beschreiben und teilen, desto mehr profitieren auch andere davon. Aber wo Informationen zugänglich gemacht werden sollen, braucht es auch ein gemeinsames Verständnis und effizientes Austauschverfahren – und genau hier kommen STIX und TAXII ins Spiel.

Was bedeutet STIX?

STIX steht für „Structured Threat Information eXpression“ als eine standardisierte Sprache zur Beschreibung von Cyber-Bedrohungen, die von MITRE und dem OASIS Cyber Threat Intelligence (CTI) Technical Committee entwickelt wurde. Dank ihr lassen sich Informationen einfach strukturieren, speichern und verarbeiten. Mit dem Vorteil, dass die dargestellten Cyber-Gefahren sowohl von Menschen lesbar als auch in maschinelle Prozesse integrierbar sind.

So wird STIX unter anderem von Sicherheits- und Malwareanalysten, Herstellern von Sicherheitssoftware und -Hardware sowie Unternehmen genutzt, um Systeme oder Netzwerke effektiv vor Cyber-Bedrohungen zu schützen. Im Kern setzt STIX sich aus neun Elementen zusammen:

- Beobachtungen im Cyberumfeld

- Indikatoren mit Mustern

- Spezielle Vorfälle

- Angriffstechniken und Prozeduren

- Erkannte Exploit-Ziele

- Gegenmaßnahmen für Angriffe

- Aus mehreren Ereignissen oder Vorfällen mit gemeinsamer Absicht bestehende Kampagnen

- Identifizierungsmerkmale und Charakteristiken der Angriffsgegner

- Reports mit relevantem Inhalt

Und was ist TAXII?

Wenn es eine standardisierte Sprache wie STIX gibt, die Bedrohungsinformationen strukturiert beschreibt, muss es dafür auch das passende Austauschverfahren geben: TAXII steht für „Trusted Automated eXchange of Indicator Information“ und ist das vorrangig genutzte Vehikel.

Dabei handelt es sich um eine Sammlung von Modellen und Diensten, die den automatisierten Austausch der Informationen über Produkt-, Dienst- und Organisationsgrenzen hinweg ermöglichen. Und wenn Behörden, kommerzielle Anbieter, gemeinnützige Organisationen oder Industriepartner TAXII nutzen, gilt stets das Prinzip: Was für die einen reaktiv ist, ist für die anderen von proaktiver Bedeutung.

Zu den drei wichtigsten Modellen für TAXII zählen:

- Hub und Spoke als ein Repository mit Informationen,

- Quelle/Abonnent als eine einzige Informationsquelle

- und Peer-to-Peer, bei dem die Informationen von mehreren Nutzern gemeinsam verwendet werden.

Was STIX und TAXII unterscheidet

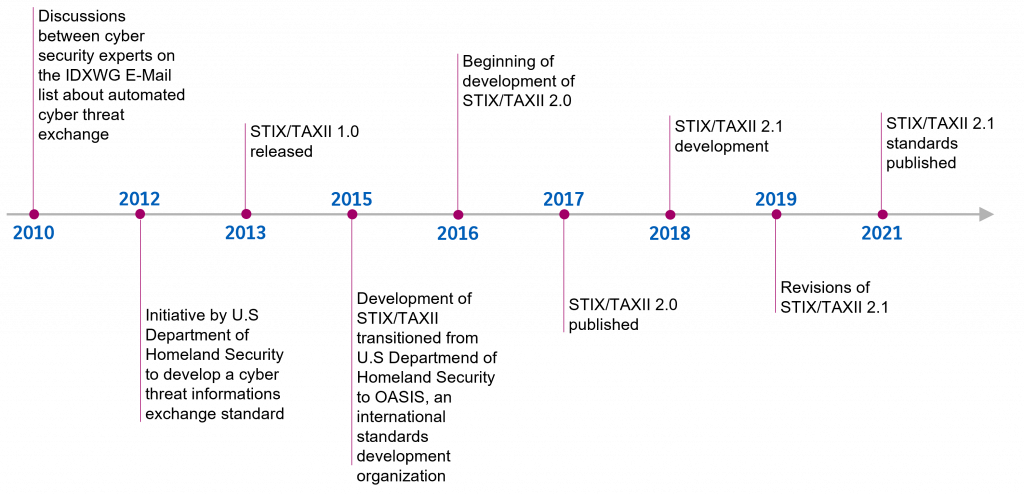

STIX und TAXII sind offene Gemeinschaftsprojekte, die vom U.S. Department of Homeland Security gefördert und von der MITRE Corporation maßgeblich unterstützt werden. Beide Standards wurden entwickelt, um Cyber-Bedrohungen zu beschreiben, über sie zu informieren und diese abzuwehren oder zu entschärfen. Die neueste Version ist STIX 2.1. Sie verwendet das JSON-Format zur Beschreibung von Cyber Threat Intelligence.

Die älteren Versionen STIX 1.X, verwendeten das XML-Format.

Während STIX also die Beschreibungssprache für die Bedrohungen ist, liefert TAXII die Verteilmechanismen für die Informationen. Dabei lässt sich TAXII auch unabhängig von STIX und mit anderen Formaten nutzen. Da sich beide Modelle mittlerweile weltweit durchgesetzt haben, existieren bereits zahlreiche Initiativen wie z. B. MISP (Malware-Information-Sharing-Platform), die sie nutzen und die bereits zu einem drastischen Anstieg beim gegenseitigen Austausch von Threat Intelligence geführt haben.

Sharing ist mit STIX & TAXII einfach möglich

Zahlreiche Security-Tools sind in der Lage, durch STIX verständlich gemachte und über TAXII geteilte Informationen automatisiert zu verarbeiten. Für Unternehmen und Organisationen ermöglicht dies die unmittelbare Reaktion auf Bedrohungen und den Austausch von Informationen über Herstellergrenzen hinweg.

Mit sicherem Mehrwert: Sei es durch erweiterte Möglichkeiten beim Austausch, durch kürzere Reaktionszeiten auf Bedrohungen oder durch die Förderung einer ganzheitlichen Threat Intelligence. Denn nur, wenn viele Unternehmen eine gemeinsame Datenbasis aufbauen und teilen, ist allen gleich gut geholfen. Und dafür sind STIX und TAXII die Standards der Wahl.

Weitere Informationen:

- STIX 2.1 Documentation

- TAXII 2.1 Documentation

- Cti-traning : STIX2-TAXII2 Workshop

- CTI documentation

- OASIS

Wenn Sie mehr über Cyber Security erfahren möchten, können Sie sich jetzt schon auf unseren nächsten Beitrag im Zeichen des European Cyber Security Month freuen: „Natürlich NaaS – aber mit Sicherheit!“ erscheint am 14. Oktober – hier im Axians Expertenblog!