Angriffe werden heute oftmals langfristig geplant und gezielt durchgeführt. Auch die Angriffsmethoden werden immer ausgeklügelter. Verantwortliche müssen akzeptieren, dass auch die eigene Organisation jederzeit betroffen sein kann. Um den laufenden Betrieb und die Unternehmensdaten zu schützen, reichen traditionelle Sicherheitsansätze nicht mehr aus. Moderne Schutzkonzepte sind auf eine schnelle Erkennung von Angriffen und die sofortige Einleitung von Maßnahmen ausgelegt. Um dies rund um die Uhr zu gewährleisten, führt kaum ein Weg an einem ganzheitlichen Security Operations Center (SOC) vorbei.

Schwachstellenbasierte Ansätze mittlerweile ungenügend

In der Vergangenheit basierten Konzepte der Cyber Security überwiegend auf der Erkennung und Behebung von Schwachstellen in Netzwerken mithilfe geeigneter Tools. Angesichts komplexer Bedrohungsszenarien greifen rein präventive Maßnahmen mittlerweile jedoch zu kurz. Es ist daher ein Umdenken erforderlich. Ob Zero-Day Exploits, Social Engineering oder APTs (Advanced Persistent Threats) – Unternehmen müssen erkennen, dass es letztlich keine Rolle spielt, wie sie angegriffen werden. Erst dann ist es möglich, Ressourcen von Präventionsmaßnahmen hin zu bedrohungsorientierter Sicherheit zu verlagern. Tools und Prozesse spielen hierbei zwar immer noch eine zentrale Rolle, im Mittelpunkt steht jedoch der Mensch.

Mit vorangegangenem Satz lässt sich der Begriff „Security Operations Center“, kurz SOC, gut umschreiben. Es handelt sich um eine „Kommandozentrale“, in der sämtliche Fäden der Cyber Security zusammenlaufen. Prozesse, Tools und spezialisierte Analysten werden im SOC kombiniert, um Bedrohungen schnell zu identifizieren und zielgerichtet darauf zu reagieren. All dies erfolgt in Echtzeit und rund um die Uhr. Hierdurch lassen sich auftretende Schäden deutlich eindämmen.

Synergien zwischen SOC und CERT

Ein Security Operations Center ist im Wesentlichen darauf ausgelegt, Bedrohungen zu erkennen und erste Gegenmaßnahmen einzuleiten. Das CERT (Computer Emergency Response Team) kommt hingegen ins Spiel, wenn es um detaillierte Analysen und die Behebung von Sicherheitsvorfällen geht. Zudem ist das Experten-Team für das Verwundbarkeitsmanagement zuständig. SOC und CERT ergänzen sich und bilden somit eine leistungsfähige Einheit für die Cyber Security.

Im Axians-Portfolio befindet sich die Lösung AlliaCERT. Hier in diesem Rahmen stellt ein Experten-Team leistungsfähige Alarmierungs-, Informations-, Überwachungs- und Analysedienste zur Verfügung. AlliaCERT schlägt im Notfall nicht nur Alarm, sondern unterstützt Unternehmen auch bei der Bewältigung von Sicherheitsvorfällen. Zu diesem Leistungsbereich gehören außerdem forensische Analysen.

SOC-as-a-Service als Antwort auf knappe Ressourcen

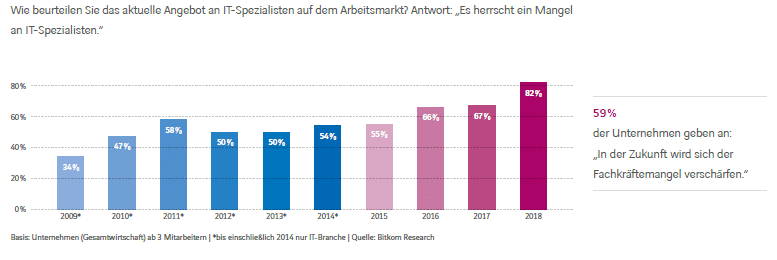

Selbst Großkonzerne haben Schwierigkeiten damit, die zahlreichen Risiken der Internetkriminalität in Eigenregie zu beherrschen. Nicht nur die Personalkosten übersteigen häufig die Möglichkeiten von Unternehmen. Der Mangel an Cyber Security Fachkräften erschwert die Situation zusätzlich.

Nutzen wir ein einfaches Beispiel, um die Kostensituation zu verdeutlichen: Würde ein Unternehmen mit 500 Mitarbeitern ein eigenes SOC in der Minimalbesetzung aufbauen, so entstehen rund 300.000 Euro Anfangsinvestitionen für die notwendigen Technologien. Der Betrieb verursacht zudem laufende Kosten für Hardware, Systeme, Beratung und natürlich Personal. Diese belaufen sich in unserem Beispiel-Szenario auf rund 410.000 Euro pro Jahr. Ein SOC-as-a-Service hingegen beläuft sich auf rund 60.000 Euro pro Jahr.

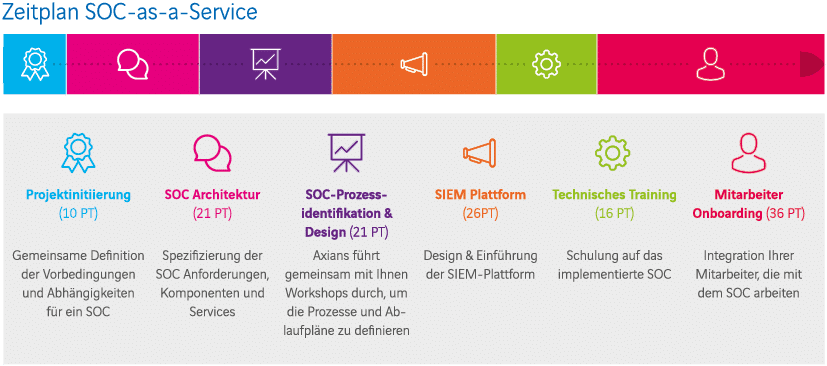

Abgesehen von den Kosten hat die Angriffserkennung meist nichts mit dem Kerngeschäft zu tun. Es ist daher naheliegend, auf den Aufbau eines eigenen Security Operations Centers zu verzichten, und entsprechende Services von einem externen Dienstleister zu beziehen. Die Rede ist in diesem Fall von SOC-as-a-Service, kurz SOCaaS. Im Rahmen dieses Modells übernimmt ein spezialisierter Anbieter Aufgabenstellungen wie das Sicherheitsmonitoring, Incident Response, Alarmierung, Analysen, Schwachstellenmanagement, Reports oder E-Mail- und Web-Security.

Auch Axians bietet SOC-as-a-Service mit all den zuvor genannten Aspekten an. Die Cyber Threat Analysten erstellen hier bedarfsgerechte Regelwerke und passen das Schutz-Level auf dieser Basis individuell an. Schwachstellen werden gezielt eliminiert. Zudem deckt das Expertenteam Motive, Methoden und Werkzeuge potenzieller Angreifer auf.

Mensch und KI im Security Operations Center

Security-Analysten sind der wichtigste Bestandteil eines SOCs. Teils werden die gefragten IT-Security-Experten anhand Ihre Fähigkeiten und Berufserfahrung in Junior- und Senior-Analysten unterteilt. Auch eine Gruppierung in die Level 1 bis 3 ist vorstellbar. Bereits Level-1-Analysten besitzen ein breites Grundwissen über IT-Architekturen, IT-Engineering, Netzwerke, Betriebssysteme, Test- und Analysemethoden und Programmierung. In Level 2 befassen sich Analysten zusätzlich damit, das Security Operations Center zu optimieren. Sie gestalten Erkennungs- und Reaktionsprozesse aktiv mit – etwa durch taktische Erforschung von Angriffsszenarien und das Erstellen von Signaturen. Der Senior-Analyst (Level 3) hat sich auf mindestens zwei Fachgebiete spezialisiert und ist eine Führungskraft im SOC. Unter anderem befasst er sich mit Schulungen und komplexen forensischen Vorgängen.

Aufgrund knapper Personalressourcen ist Automatisierung mittels KI (künstliche Intelligenz) derzeit ein wichtiges Thema in SOCs. Künstliche Intelligenz kann Security-Analysten dabei unterstützen, aus den zahlreichen Sicherheitsindikatoren diejenigen auszuwählen, die einer menschlichen Analyse bedürfen. Auch bestimmte Vorgänge der Datensammlung und der Reaktion können mit KI bereits automatisiert werden. In diesem Zusammenhang ist häufig auch von SOC 2.0 oder „Next Gen SOC“ die Rede. Der wesentliche Unterschied zu SOC 1.0 besteht darin, dass Technologien wie Machine Learning verstärkt eingesetzt werden, um Auffälligkeiten und unbekannte Bedrohungen zu identifizieren. Das Next Gen SOC ist zudem in der Lage, große Mengen an Log-Daten unterschiedlicher Struktur zu verarbeiten und daraus Sicherheitsprognosen zu erstellen. Obwohl SOC 2.0 deutlich stärker technologiegetrieben ist, spielen Security-Experten nach wie vor eine wichtige Rolle. Sie setzen Analyseergebnisse in den Kontext ihrer Erfahrung und treffen nach wie vor die finalen Entscheidungen.

Fazit: Ohne Manpower geht es nicht

Ein SOC muss 24/7 betreut werden. Insbesondere kleine und mittlere Unternehmen haben oftmals nicht genügend Ressourcen, um ein ganzheitliches Security Operations Center aufzubauen, die Fachkräfte zu rekrutieren und diese kontinuierlich weiterzubilden. Im Kampf gegen die Gefahren von heute und morgen ist es jedoch unverzichtbar, einen bedrohungsorientierten Ansatz zu implementieren. Unternehmen sollten daher eine Risikoanalyse durchführen, um zu definieren, in welche Bereiche der Cyber Security sie stärker investieren möchten. Hierdurch lässt sich auch die Frage beantworten, welche Services im Rahmen von SOCaaS besonders relevant sind.

In nur 10 Minuten Ihren Cyber Security-Reifegrad bestimmen?

Finden Sie kostenlos innerhalb von 10 Minuten den Cyber-Security-Reifegrad Ihres Unternehmens heraus und erhalten Sie eine genaue Übersicht zu Ihrem aktuellen Sicherheitsstatus!

Outsourcing vs. insourcing – Was ist die bessere Wahl für Ihr Security Operations Center?

Vor einer Entscheidung zwischen Eigen- oder Fremdleistung, muss ein Unternehmen sich über die Rollen, Technologie und Kosten für einen erfolgreichen SOC-Betrieb im Klaren sein. In diesem Whitepaper gehen wir auf diese Thematik näher ein.