Die neue Art zu arbeiten bietet viele Vorteile, steckt aber auch voller Herausforderungen: Zweigstellen nutzen direkte Internetzugänge und seit Covid-19 sind Collaboration-Tools und Remote-Work mehr denn je auf dem Vormarsch. Wenn aber Mitarbeiter webbasierte Anwendungen innerhalb und außerhalb des Firmennetzwerks nutzen, ist ein sicherer Zugriff nötig. Wird ein Security Internet Gateway den Anforderungen gerecht?

Ein Thema des diesjährigen European Cyber Security Month (ECSM), den das Bundesamt für Sicherheit in der Informationstechnik (BSI) ausgerufen hat, ist die Sicherheit am Arbeitsplatz.

Und da heute im eigenen Unternehmensnetzwerk, aus dem Homeoffice, auf Geschäftsreisen oder generell von überall und manchmal auch jederzeit gearbeitet wird, ist ein universell gesicherter Web-Zugriff wichtiger denn je.

Cyberkriminelle sind auf der Überholspur

Die Crux ist nur, dass auch Angreifer in einer Arbeitswelt ohne Grenzen immer weniger Grenzen kennen. Die Cyberkriminalität wächst rasant: Der globale Cybercrime-Umsatz übersteigt mit geschätzten 600 Mrd. US-Dollar bereits den weltweiten Umsatz des Drogenhandels. Klar: VPNs sind eine Lösung für abgesicherten Remote-Zugriff. Die Wahrheit ist aber leider auch, dass viele das vorhandene VPN oft gar nicht nutzen, wenn sie remote arbeiten.

Was ist ein Secure Internet Gateway?

Ein Secure Internet Gateway (SIG) ist ein Cloud-basiertes Gateway, das den Benutzern einen sicheren Remote-Zugriff bietet, selbst wenn sie sich außerhalb des Unternehmens-Netzwerks befinden. Es schützt:

- Zugriffe auf das Internet auch ohne VPN,

- richtet sich an mobile Nutzer von SaaS-Anwendungen

- und blockiert schädliche URLs, Dateidownloads wie auch Apps.

Somit stellt ein Secure Internet Gateway die erste Verteidigungs- und Inspektionslinie dar. Egal, wo sich die Nutzer gerade befinden oder mit welcher Anwendung sie sich verbinden – der Datenverkehr durchläuft erst das SIG. Und da alle Services in der Cloud ausgeführt werden, ist auch keine Installation von Hardware nötig.

Gestern: alles Safe im Netzwerkperimeter?

Beim üblichen Sicherheitskonzept sind die gesamte kritische Infrastruktur, Server, Anwendungen, Daten und Clients innerhalb des eigenen Netzwerkperimeters abgesichert. Um den Datenverkehr zu kontrollieren, Bandbreitenverbrauch zu steuern und Zugriffe auf Websites oder Apps zu regeln, waren oder sind noch On-Premises Proxy-Server im Einsatz.

Damit Clients von überall auf das Unternehmensnetzwerk zugreifen können, wird ein Virtual Private Network (VPN) aufgebaut. Das bietet verschlüsselte Verbindungssicherheit, allerdings sind die benötigen Proxy-Server bzw. VPN-Router wartungsintensiv. Bei steigendem Bedarf ist das Netz nur schwer skalierbar. Zudem ist die Gefahr groß, dass an verschiedenen Standorten unterschiedliche und damit inkonsistente Regelwerke zum Einsatz kommen. Und nicht zuletzt muss der Traffic immer vom Client über das Data Center in das Internet und zurückfließen, was die Internet-Bandbreite stark in Anspruch nimmt.

Heute: Vier Säulen für Cloud-basierte Cyber Security!

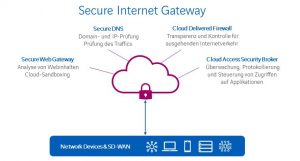

Um den heutigen Sicherheitsanforderungen gerecht zu werden, besteht ein modernes Secure Internet Gateway in seiner klassischen Ausprägung aus einem Secure Web Gateway (SWG), Secure DNS, einer Cloud Delivered Firewall (CDF) und einem Cloud Access Security Broker (CASB).

Secure Internet Gateway – drinnen wie draußen sicher unterwegs

Secure Web Gateway

Ähnlich wie Proxy-Server sind Cloud-basierte SWGs in der Lage, Webinhalte zu analysieren und festzustellen, ob ein Sicherheitsrisiko besteht. Um die Anwender vor Gefahren zu schützen und um Internet-Policies durchzusetzen, verwenden sie Technologien wie Advanced Malware Protection, Reputations- bzw. Kategoriefilter und mehr. Wird ein Verhalten als auffällig bewertet, greift eine Cloud-Sandbox zur Isolierung ausführbarer Dateitypen ein.

Zugegeben: Das ist nicht neu – ein SWG als Teil eines SIG zeichnet aber noch weitere Eigenschaften aus: Ein entscheidender Unterschied zu gestern ist, dass heute noch Big Data und KI im Spiel sind. Dazu gleich mehr!

Secure DNS

Die DNS-Reputationsabfrage ist der erste Touchpoint, an dem ein SIG Sicherheit durchsetzen kann. Und so werden Angriffsversuche bereits früh beim Verbindungsaufbau erkannt. Secure DNS prüft, ob eine Domain oder IP legitim oder bösartig ist, wobei ein SIG auch eine Möglichkeit zur vertieften Prüfung des Traffics vorsehen muss.

Cloud Delivered Firewall (CDF)

Eine CDF bietet Transparenz und Kontrolle für ausgehenden Internetverkehr über alle Ports und Protokolle hinweg. Sie sorgt für hohe Sichtbarkeit und reglementiert den Verkehr innerhalb und außerhalb des Unternehmensnetzwerks – ohne kostenintensive Rückleitung des Datenverkehrs und auch dann, wenn es sich nicht um Web- oder DNS-basierten Traffic handelt.

Cloud Access Security Broker (CASB)

Beim CASB handelt es sich um einen Service, der sich zwischen Anwender und Cloud-Applikationen befindet. Der Dienst ist in der Lage, den Zugriff auf Applikationen zu überwachen, zu protokollieren und zu steuern. Er sorgt somit dafür, dass die Sicherheitsrichtlinien nicht nur im Unternehmen, sondern auch in der Cloud durchgesetzt werden können.

KI und Big Data für die Mustererkennung

Ein SIG muss Muster und Anomalien erkennen und zuverlässige Modelle entwickeln, um Angreifer automatisch aufzuspüren. Dazu werden Threat-Intelligence-Mechanismen genutzt, die aus globalen Internet-Aktivitäten unzählige Informationen ableiten und diese nutzen, um evidenzbasiertes Wissen über Bedrohungen zu generieren.

Für die Erkennung neuer Bedrohungen sowie das Sperren von gefährlichen Verbindungen auf DNS- und IP-Ebene kommt aber auch Machine Learning (zum Beispiel bei Cisco Umbrella) zum Einsatz.

Offene Plattform für einfache Integration

Ein SIG ist einfach zu implementieren. Und wenn DNS als Hauptmechanismus verwendet wird, um den Traffic zur Analyse an die Cloud-Plattform zu senden, ist die Bereitstellung durch das Ändern der Konfiguration auf dem DNS- oder DHCP-Server schnell geschehen.

Auch die sofort einsatzbereite Integration in Routern, Wireless LAN-Controllern oder anderen Netzwerkgeräten macht die Bereitstellung zu einem Kinderspiel. Für die Absicherung von Remote-Arbeitsplätzen und Mobile Usern steht ein Agent zur Umleitung von DNS zur Verfügung oder auch ein Plugin für einen VPN-Client. Als offene Plattform sollte sich ein SIG über eine entsprechende API auch einfach in bestehenden Sicherheits-Stacks integrieren lassen – einschließlich Sicherheits-Appliances, Intelligence-Plattformen/-Feeds oder CASBs.

Kann ein SIG die Überall-Sicherheitslücke schließen?

Experten sind sich einig, dass der Markt für Secure Internet Gateways noch am Anfang steht. Denn viele weitere Fähigkeiten können und sollen in die Security as a Service-Plattform implementiert werden. Ich sage: Gut so, denn ein SIG ist effektiv in der Lage, akute Sicherheitslücken durch die Ausweitung des Schutzes auf mobile Mitarbeiter, Zweigstellen und außerhalb des Firmennetzes befindliche Clients zu schließen. Dabei lässt es sich nahtlos in bestehende Sicherheitsinvestitionen integrieren.

Haben Sie Fragen zu SIG oder möchten Sie sich im Rahmen eines Proof of Values (PoV) selbst von den Mehrwerten überzeugen? Sprechen Sie mich an!