Die heutige Zeit, in der jeder zum Angriffsziel von Cyberkriminalität werden kann, verlangt nach einer bedrohungsorientierten Sicherheit, die sich in einem Security Operations Center (SOC) umsetzen lässt. Dort kommt es vor allem auf die eingesetzten Cyber-Security-Experten an, um Gefahren aus dem Netz effizient in Echtzeit sowie proaktiv abzuwehren.

Ein SOC bildet sozusagen die „Kommandozentrale“, die technologisch und organisatorisch die Abwehr von Cyberattacken koordiniert. Automatismen stoßen dabei Prozesse an, Tools starten und spezialisierte Analysten legen los.

Detailliert mit den Prinzipien eines SOC hat sich in diesem Expertenblog bereits ein Post beschäftigt. Dieser legt auch dar, warum und wie sich SOC-as-a-Service rechnet. Nur ein Aspekt ist dabei, die Kosten gegenüber dem Betrieb in Eigenregie auf fast ein Siebentel zu reduzieren. Bezahlt macht es sich für Unternehmen auch, sich von einem Managed Security Services Provider (MSSP) ein Konzept erstellen zu lassen, das auf sie zugeschnitten ist – mit SIEM (Security Information and Event Management System), SOAR (Security Orchestration Automation and Response)-Tools, EDR (Endpoint Detection and Response)- und Ticketsystem. Der MSSP legt so die technische Basis, für die fünf Phasen im SOC: Prevent (verhindern), Detect (entdecken), Investigate (analysieren), Respond (reagieren) und Reflect (lernen und optimieren). Trotz ausgereifter Technik und vielen Automatismen ist jedoch immer noch der Mensch der entscheidende Faktor.

Wichtige Fähigkeiten im SOC: schnell und richtig reagieren

Ein SOC-Experte benötigt für seine anspruchsvolle Tätigkeit ein tiefes Spezialwissen sowie einen fundierten generellen Überblick über die Cyber Security. Er interpretiert und untersucht einen potenziellen Sicherheitsvorfall so schnell und tiefgehend wie möglich, auch wenn die Datenbasis nicht umfassend ist.

Wenn der Ernstfall eintritt, muss er schnell reagieren, die Bedrohung managen und dafür die richtigen Leute in einem Response-Team zusammenbringen. Bisweilen muss er auch kreative Lösungswege finden, um Schlimmeres abzuwenden.

Routinen akkurat abarbeiten

Viele Aufgaben im SOC sind jedoch Routinetätigkeiten und müssen vom Personal kontinuierlich sowie akkurat abgearbeitet werden. Dazu gehören das Monitoring der IT-Umgebungen über eine Konsole und das Behandeln von Alarmen, sobald diese erscheinen. So zeigt der „Offense Overview“ die Anzahl der Alarme nach Kritikalität und Kategorie sowie deren zeitlichen Verlauf. Zunächst steht eine Prüfung auf „False Positives“ an. Auf tatsächliche Alarme wird sofort entsprechend reagiert.

Auch erkannte „False Positives“ verlangen weitere Aktionen. Der SOC-Analyst markiert sie und unterzieht sie in regelmäßigem Abstand einem Review. Dabei gilt es zu entscheiden, ob ein Anpassen der Regeln oder deren Schwellenwerte künftig diese „False Positives“ vermeidet.

Zu den täglichen Aufgaben eines SOC-Analysten gehört es, zu prüfen, ob alle Log-Quellen Daten geliefert haben und ob die täglichen Sicherungs- und Archivierungsläufe fehlerfrei erfolgt sind. Etwaige Störungen behebt der Experte sofort.

KI durchschaut komplexe Gefahr

Unterstützung erhält der SOC-Mitarbeiter von künstlicher Intelligenz (KI). Einen guten Analysten kann sie noch nicht ersetzten, sie hilft ihm jedoch, komplexe Zusammenhänge einer Bedrohungslage überhaupt zu erkennen und schneller qualifiziert darauf zu reagieren. Routineaufgaben lassen sich so besser und schneller erledigen – automatisiert. Machine Learning sammelt zudem Wissen über ein Ereignis und entwirft daraus ein Modell, welches sich automatisch für künftige ähnliche Fälle adaptieren lässt. Axians setzt im SOC IBM QRadar SIEM ein. Das Zusatzprodukt „IBM QRadar Advisor with Watson“ enthält eine KI-Komponente, die die Fallbearbeitung mit IBM QRadar SIEM ideal ergänzt.

Aktuell werden laufend weitere KI-basierte Anwendungen entwickelt, die die Arbeit der SOC-Analysten weiter vereinfachen und beschleunigen. Trotzdem wird die Technik bis auf weiteres die Intuition eines erfahrenen SOC-Analysten nicht ersetzen können.

Anpassungsfähige und mitwachsende Sicherheit

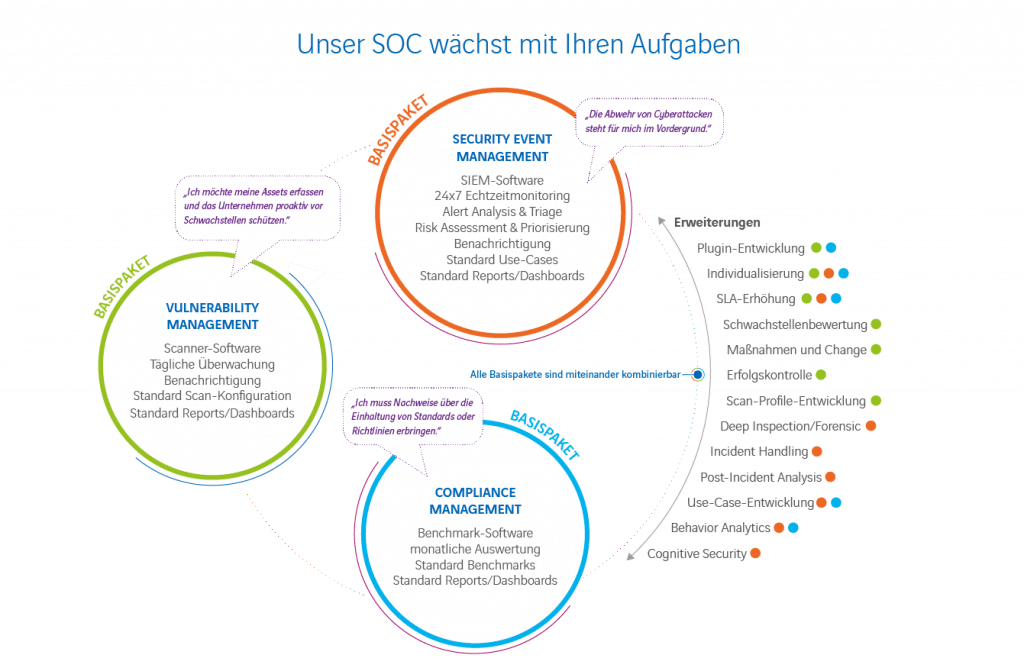

Ein Unternehmen macht mit einem SOC-as-a-Service (SOCaaS) die Vorgänge in seiner Infrastruktur deutlich transparenter. Es gewinnt die Sicherheit, dass ein geschultes Team von Analysten zusammen mit bewährter Technik Bedrohungen schnell erkennt und zielgerichtet bekämpft. Ein MSSP wie Axians bietet dafür einen günstigen Einstieg. Unternehmen können das SOC auf kleiner Basis starten, damit schaffen sie einen unmittelbaren Mehrwert. Nach der Bearbeitung jedes Vorfalls optimieren Analysten das Regelwerk im SOC. Dadurch passt sich das SOC Schritt für Schritt den Bedürfnissen und Sicherheitsanforderungen an. Wächst der Bedarf eines Unternehmens, wächst das SOC mit.

Eine weitere Besonderheit bei Axians sind international in einem zentralen Governance-Modell für alle Cyber-Security– und SOC-Einheiten gebündelte Kapazitäten, um allumfassenden und proaktiven SOC-Service für Unternehmen anzubieten.

Zusammenfassend lässt sich feststellen, dass Technik allein effiziente Bedrohungsanalyse und -beseitigung noch nicht leisten kann. Geschultes Personal ist notwendig. Unternehmen, die darüber nicht verfügen, können auf ein SOC as-a-Service eines erfolgreichen Managed Security Services Providers wie Axians zurückgreifen.