Ein Schüler düpiert hunderte Prominente mit geleakten Dokumenten im Web, auf „Collection #1“ werden 772 Millionen Mail-Adressen plus 21 Millionen Passwörter angeboten. Kurz darauf werden Collection #2-5 mit 2,2 Millarden Datensätzen veröffentlicht… und schon sind alle wieder einmal aufgewacht: „Oha, meine Bilder, meine E-Mails, mein Facebook-Profil oder meine Chats sind ja gar nicht so sicher, wie immer erzählt wird!“ Das ist zum einen richtig – zum anderen aber auch falsch. Was ist wirklich passiert? Welche Gefahren drohen uns? Und wie kann sich jeder jetzt besser schützen? Hier eine kurze Tour d’Horizon zum Thema Doxxing.

Der aktuelle „Global Risk Report“ des Weltwirtschaftsforums (WEF) nennt Cyberattacken und Datenkriminalität als virulenteste Risiken für die weitere Entwicklung auf der Welt – neben Klimawandel oder Handelskonflikten. Die Meldungen der vergangenen Wochen über massiven Datenklau bzw. Passwort-Hacking unterstützen diese Warnung recht eindringlich. Wie aber konnte es in dieser Häufung dazu kommen? Und warum gerade jetzt? Zu einem großen Teil scheint es an unserer Beziehung zum Smartphone und zu den immer komfortableren Angeboten im Netz zu liegen.

Faulheit führt in die Falle.

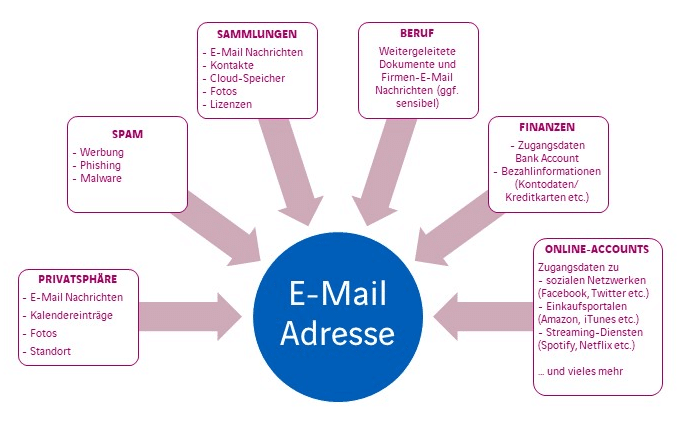

Das Handy ist zum „vertrauten Freund“ geworden. Also kein Hindernis mehr, ihm auch privateste Informationen anzuvertrauen. Die Vorgänge dahinter blenden viele einfach aus. Zudem scheint bei Usern mittlerweile die „kritische Masse“ an Merkfähigkeit für die Passwörter zu immer mehr Diensten erreicht – oder anders gesagt: Bequemlichkeit schlägt die Vorsicht. Und für fast alle von uns sind die wichtigsten Passwörter eben die, mit denen wir unsere E-Mail-Accounts sichern. Wer immer aber die Kontrolle über eine Mail-Adresse hat, gewinnt schnell die Macht über alle damit verbundenen Dienste oder Konten! Nicht nur, weil sämtliche Mails mit zum Teil sensiblen Infos offen liegen. Oft auch einfach, indem der Hacker z.B. einen Link zum Zurücksetzen des Kennworts selbst per Mail anfordert.

Ein Passwort – und alles passé?

Welche fatale Dynamik durch den Hack von nur einer Mail-Adresse entstehen kann, zeigt die folgende Grafik:

E-Mail-Konten, und damit auch der Zugang dazu, sind also wesentlich „werthaltiger“, als es sich viele Nutzer heute noch ausmalen. Passwort-Sensibilität ist hier der essentielle Schlüssel zum Schutz vor Cyber-Kriminellen!

So denkt der Angreifer…

Zunächst mal freut er sich über schwache Passwörter: etwa Begriffe aus dem Umfeld des Users (Geburtstag, Name vom Kind, Kfz-Kennzeichen), sogenannte lexikalisierte Codes (Wörter, die im Duden stehen) oder nahe liegende Buchstaben-/Zahlenkombis (z. B. QWERTZ). Oft startet dann eine „Wörterbuch-Attacke“, die solange alle möglichen Zeichen-Kombinationen probiert, bis es passt. Komplizierter aber sehr effektiv ist auch die Umgehung des Passworts, etwa durch eine „Vorspiegelung“ von Admin-Rechten. In der Folge suchen Angreifer nach Passwort-Ähnlichkeiten für andere Konten des Users – also mehr oder weniger intelligente Modifikationen des geknackten Codes (z. B. fürs FB-Profil oder den Mail-Account). Seltener sind Angriffe per Decryption-Programm über die Hash-Funktion, die auf Webseiten jedes Passwort als neue zufällige Zeichenkombination abspeichert. Und schließlich der Klassiker: die Fake-Mail oder sogar der persönliche Anruf vom Provider. Tenor: „Es gibt ein Problem, da brauchen wir Ihr Passwort.“

5 Möglichkeiten zum effektiven Schutz Ihrer Daten:

- Möglicherweise kompromittierende Daten, Informationen oder Bilder konsequent entfernen

Stellen Sie sich einfach vor, Sie übergeben jemanden, den Sie nicht kennen, für ca. 1 Stunde Ihr Smartphone mit allen Rechten. Was dann nicht gefunden werden soll, sollten Sie besser nirgends in Netz stellen. - “Starke“ Passwörter verwenden: möglichst lang, möglichst kryptisch und in jedem Fall unterschiedlich für unterschiedliche Konten bzw. Dienste. Passwort-Generatoren können hier helfen.

- Niemals auf Anfrage (z. B. Mails vom Provider) seine Passwörter offenbaren – Stichwort „Spoofing“: Kommunikation mit Fake-Identitäten im Netz.

- Mit einem Passwort-Management arbeiten. Der Passwort-Manager ist praktisch ein digitaler Tresor. Beim Erstellen jedes neuen Passworts wird dieses dort sicher hinterlegt – geschützt durch ein von Ihnen generiertes Master-Passwort. Sie müssen sich dann nur noch das Master-Passwort merken, um alle Accounts zu verwalten.

- Auf eine Zwei-Faktor-Authentifizierung setzen (vergleichbar mit der TAN beim Online-Banking). Zwar ist derzeit nicht bekannt, ob die jüngsten Hacks eine solche Authentifizierung mit separatem Bestätigungscode knacken konnten – die Nutzung der Methode über eine App ist allerdings weiterhin extrem sicher, da hier exklusiv der physische Besitz des Empfängergeräts (Handy) eine Identifikation ermöglicht.

An Lösungen wird gearbeitet

Derzeit entstehen einige neue Konzepte, um digitale Identitäten einfach und sicher zu verwalten – quasi als „Generalschlüssel“ zum Internet. Oder, indem man einmal seine Identitätsdaten gegenüber einer Plattform mit mehreren Diensten bestätigt, z. B. mit dem Video-Ident-Verfahren. Dann wird die verifizierte Identität in einer Art Datenschließfach hinterlegt. Der Vorteil: Es ist nur noch ein Passwort nötig, um sich zu legitimieren – dazu kommt die Zwei-Faktor-Authentifizierung. Ziel ist, dieses Procedere auch bei Behörden, Versicherungen oder Banken zu etablieren. Dabei werden Nutzer der jeweiligen Verwendung aber immer ausdrücklich zustimmen müssen.

Ein interessantes Tool ist auch das Messaging-Layer-Security Kommunikationsprotokoll (MLS). Es soll den Ende-zu-Ende-verschlüsselten Datentransfer auch in großen Gruppen effizient ermöglichen und so letztlich zur Norm erhoben werden. Die Idee dahinter ist, dass Nachrichten nur für die kommunizierenden Endpunkte zugänglich sind und nicht für die Server, die an der Übermittlung beteiligt sind.

Soweit die Basics für erste Eigeninitiativen zur Vermeidung von Identitätsverlust und Datenklau übers Internet.

Unter diesem Link können Sie übrigens prüfen, ob Ihre E-Mail-Adresse von einem Hack betroffen ist. Und wenn Sie Fragen zu erweiterten Sicherheitsarchitekturen für Ihren Anspruch haben oder einfach genauer wissen möchten, was heute in Bezug auf Cyber Security alles machbar ist, freue ich mich schon sehr auf den Kontakt und Ihr Interesse. Denn bis auf weiteres gilt: Protection is an Action!