Immer mehr Unternehmen setzen Cloud-Lösungen ein. Mit der zunehmenden Cloud-Adaptierung steigt nicht nur die Komplexität der IT-Landschaft, sondern auch das Sicherheitsrisiko. Datenverlust durch Hacker, Schatten-IT und der Faktor Mensch zählen in solchen Szenarien zu den größten Gefahren. Gleichzeitig herrscht häufig Intransparenz zu der Fragestellung, welche Daten sich überhaupt in der Cloud befinden. Insbesondere im Hinblick auf die DSGVO ist dies kritisch zu sehen.

Vertrauen in die Cloud wächst

McAfee veröffentlichte im Jahr 2018 seinen dritten Cloud-Report. Daraus geht hervor, dass bereits 96 Prozent aller deutschen Unternehmen Cloud-Dienste einsetzen. 83 Prozent der Befragten speichern sensible Daten in der Public Cloud. Nur rund ein Drittel der Unternehmen vertraut jedoch darauf, dass die sensiblen Daten hier sicher sind. Immerhin ein Viertel musste bereits Erfahrungen mit Daten-Diebstahl aus Software-as-a-Service oder Infrastructure-as-a-Service machen. 20 Prozent der Studienteilnehmer wurden sogar Opfer eines umfangreichen Angriffs auf ihre Public-Cloud-Infrastruktur. Diese Zahlen zeigen einerseits, dass die Cloud praktisch zum Standard geworden ist. Auf der anderen Seite wird jedoch deutlich, welche Risiken damit einhergehen. Zudem wird klar, dass Bedenken hinsichtlich eines Datenverlusts durchaus begründet sind. Doch wie entstehen Schwachstellen in Cloud-Umgebungen und welche Sicherungsmaßnahmen sind notwendig?

Faktor Mensch und Schatten-IT als wesentliche Risiken

Bei der Betrachtung verschiedener Studien fällt auf, dass weniger die Cloud-Anbieter Bedenken hervorrufen, sondern eher die Nutzer. Problematisch sind insbesondere eine zu unbedarfte Nutzung von Cloud-Diensten, unklar definierte Zugriffsrechte und schwache Passwörter. Hinzu kommt die Problematik der Schatten-IT. Sie entsteht, wenn Mitarbeiter Cloud-Lösungen einsetzen, die von der Unternehmens-IT nicht verwaltet und freigegeben werden. Es sind daher klare Sicherheitsrichtlinien zu erstellen und konsequent umzusetzen. Auch ist eine Datenklassifizierung anzuraten. Diese ist erforderlich, um zu regeln, welche Daten wie in der Cloud genutzt werden dürfen. Für die Erstellung entsprechender Konzepte ist externe Unterstützung durch Spezialisten oftmals empfehlenswert.

Sinnvoll ist darüber hinaus eine einheitliche Lösung für die Authentifizierung und Autorisierung, die sich auf sämtliche Cloud-Plattformen erstreckt. Sie sollte sowohl Administrator-Zugänge als auch Endbenutzerzugriffe umfassen. Realisierbar ist dies mit Single-Sign-On-Konzepten oder auch mit Identity-as-a-Service. Hierfür empfiehlt sich der Einsatz sogenannter Cloud Access Security Broker (CASB). Diese Tools zeigen detailliert auf, welche Cloud Applikationen, insbesondere welche Schatten-IT aktuell genutzt wird. Zentrale CASB Features sind Visibility (Schatten-IT), Data Security (DLP), Threat Protection (Devices, User, Applikationen) sowie Compliance (DSGVO, ISO, etc.). Die Endpunkte können beispielsweise mit Enterprise Mobility Management Tools abgesichert werden. Zudem sollten Daten grundsätzlich bereits am Entstehungsort verschlüsselt werden.

Attraktives Ziel für Datendiebe

Cloud-Umgebungen stellen im Allgemeinen ein attraktives Ziel für Datendiebe dar. Insbesondere, wenn sich hier sensible Informationen wie Kundendaten befinden, können sich für Kriminelle auch komplexe, aufwendige Angriffe lohnen. Es sind also geeignete Maßnahmen zur Prävention und Erkennung von Angriffen erforderlich.

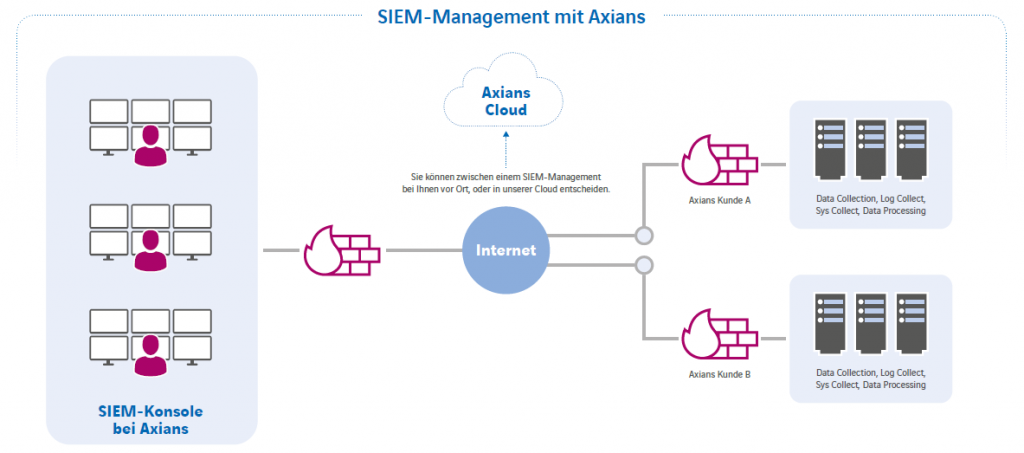

Effektiv ist insbesondere ein SIEM (Security Information and Event Management), das auf die gesamte Cloud-Umgebung ausgedehnt wird. Technisch gesehen werden hierbei Daten aus verschiedenen Log-Quellen in Echtzeit analysiert und in Beziehung gesetzt, um Security Events zu identifizieren. Ist Gefahr in Verzug, werden sofort Gegenmaßnahmen eingeleitet. SIEM muss im Übrigen nicht in Eigenregie betrieben werden. Eine interessante Alternative ist SIEM-as-a-Service.

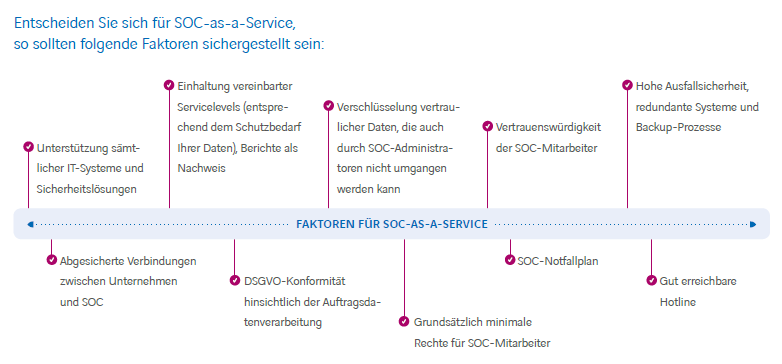

Noch weitreichender ist das Security Operations Center (SOC). Es handelt sich hierbei um eine Art Kommandozentrale, in der Security-Analysten unter Einsatz geeigneter Prozesse und Tools die Cyber Security eines Unternehmens rund um die Uhr sicherstellen. Sowohl lokale Systeme wie Server, Netzwerke und Endgeräte als auch Cloud-Komponenten werden überwacht. Das SIEM ist einer von zahlreichen Bestandteilen eines SOC.

Noch weitreichender ist das Security Operations Center (SOC). Es handelt sich hierbei um eine Art Kommandozentrale, in der Security-Analysten unter Einsatz geeigneter Prozesse und Tools die Cyber Security eines Unternehmens rund um die Uhr sicherstellen. Sowohl lokale Systeme wie Server, Netzwerke und Endgeräte als auch Cloud-Komponenten werden überwacht. Das SIEM ist einer von zahlreichen Bestandteilen eines SOC.

Security as a Service: attraktive Möglichkeit für KMU

Cyber Security spielt nicht nur in der Cloud eine Rolle, Sie kann auch aus der Cloud bezogen werden. Entsprechende Outsourcing-Modelle sind insbesondere für kleine und mittelständische Unternehmen, denen Fachkräfte fehlen oder schlicht zu teuer sind, interessant. Axians bietet als Managed Services Provider (MSP) mehrere Security-as-a-Service-Pakete an. Unternehmen erhalten in diesem Rahmen Leistungen durch Security-Experten und Zugang zu führenden Technologien. Neben SIEM zählen auch das Schwachstellenmanagement, die E-Mail-Sicherheit, die Netzwerksicherheit und die Cyber Security aus der Cloud zum Angebot. Vorteilhaft ist, dass sich mit diesen Bausteinen nicht nur lokale Infrastrukturen, sondern auch Cloud-Umgebungen absichern lassen.

Fazit: Umfassendes Konzept erforderlich

Cloud Security muss nicht nur Antworten auf Compliance-Vorgaben finden. Die Nutzung der Cloud verändert sich. Ein Parallelbetrieb von Cloud und On-Premise-IT sowie die gleichzeitige Nutzung mehrerer Cloud-Dienste wird in Unternehmen zum Standard. Eine effektive Cyber Security kann in Szenarien dieser Art nur durch ein zentrales Security-Management, das sämtliche Komponenten der Hybrid-Umgebung abdeckt, realisiert werden.