NIS2-Richtlinie: Was ist das?

Die NIS-Richtlinie, eine EU-Richtlinie für die Sicherheit von Netzwerk- und Informationssystemen, regelt seit 2016 die Cyber Security von Unternehmen innerhalb der EU. Ihr Nachfolger „NIS2“ erweitert die Anzahl der Einrichtungen, Anforderungen und Sanktionen. Alle europäischen Mitgliedstaaten müssen NIS2 bis 2024 in nationales Recht umsetzen.

- Das deutsche NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetz – NIS2UmsuCG und Cybersicherheitsstärkungsgesetz

- Einordnung NIS2

- Die Top 5 Infos über NIS2 für Unternehmen

- Wen betrifft NIS2?

- Betroffenheitsanalyse: Betrifft NIS2 Ihr Unternehmen?

- 5 Schritte wie Unternehmen jetzt vorgehen

- Warum NIS2 mit Axians umsetzen?

- Warum ist NIS2 überhaupt wichtig?

- NIS2 im Vergleich zum Cyber Resilience Act

Ihr Experte zu NIS2

Volker Scholz

Senior Security Architect, Axians

Das deutsche NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetz – NIS2UmsuCG

Bereits seit dem 1. Mai 2023 müssen Betreiber kritischer Infrastrukturen (KRITIS) die Bestimmungen des IT-Sicherheitsgesetzes 2.0 (IT-SiG 2.0) erfüllen. Doch schon heute steht fest, dass das IT-SiG 2.0 nur zeitlich begrenzt gültig ist. Es wird vom „Gesetz zur Umsetzung und Stärkung der Cybersicherheit“ (NIS2UmsuCG) abgelöst werden, das die Bestimmungen der seit Januar geltenden EU-Richtlinie NIS2 spätestens bis zum 17. Oktober 2024 umsetzt. Alle betroffenen Unternehmen sind dann verpflichtet, eine Reihe an Cyber-Security-Maßnahmen umzusetzen. Zu diesen Vorgaben gehören unter anderen ein Risikomanagement-Konzept, die Einführung von Notfallplänen und die Etablierung eines Systems für die zügige Meldung von Sicherheitsvorfällen an das Bundesamt für Sicherheit in der Informationstechnik (BSI).

Vorgeschriebene technische Maßnahmen sind etwa eine systematische Datensicherung, Konzepte für die Zugriffskontrolle, die Verschlüsselung von Informationen, das Management von Schwachstellen und die Schulung der Mitarbeitenden. Im Gegensatz zum IT-Sicherheitsgesetz 2.0 schreibt NIS2 erweiternd vor, dass Unternehmen Schutzkonzepte für die Absicherung ihrer Lieferketten entwickeln müssen, damit Kriminelle nicht über Zulieferer in die Systeme anderer Unternehmen eindringen können.

Einordnung NIS2

Die gute Nachricht ist, dass die Umsetzung von NIS2 kein Hexenwerk darstellt. Es werden lediglich Sicherheitsstandards und Prozesse vorgeschrieben, die eigentlich schon in den Unternehmen als Best Practices bekannt sein sollten. Wer in den letzten Jahren darauf geachtet hat, sein Unternehmen nach den gültigen Standards gegen Kriminelle zu härten, braucht nicht mehr viel tun, um die Anforderungen zu erfüllen. Die neue EU-Richtlinie und die daraus folgende deutsche Gesetzgebung dienen als Ansporn für Unternehmen, Mindestanforderungen an Sicherheit und Best Practices flächendeckend zu implementieren.

Firmen und Institutionen, die jetzt erstmals unter den Gültigkeitsbereich von NIS2 fallen und das Thema Cyber Security bisher stiefmütterlich behandelt haben, sehen sich nun in der Tat mit neuen Herausforderungen konfrontiert. Ohne professionelles Assessment, Beratung im Vorfeld und einen kompetenten Partner, der diesen Umsetzungsprozess stetig begleitet, kann man sich schnell in technische Detailentscheidungen verirren. Auf dem Weg zur NIS2-Compliance bietet es sich deshalb an, einen kompetenten Partner hinzuzuziehen. Dieser unterstützt beim Assessment, steht mit Rat und Tat zur Seite und kann anhand gültiger Sicherheitsstandards ein Sicherheits- und Risikomanagement-Konzept erarbeiten.

Die Top 5 Infos über NIS2 für Unternehmen

-

1. Geltungsbereich

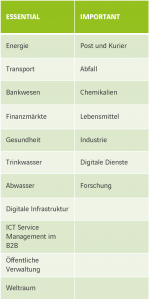

Unterschieden wird in Zukunft zwischen Betreibern kritischer Anlagen sowie wesentlichen Einrichtungen („essential“), wichtigen Einrichtungen („important“) und Bundeseinrichtungen. Hauptkriterien sind die Zugehörigkeit zu einem Wirtschaftsbereich (18 Sektoren), die Stärke der Belegschaft (über 50 Mitarbeitende) und der Umsatz des Vorjahres (über zehn Millionen).

-

2. Cybersicherheit

Die betroffenen Unternehmen müssen unter anderem angemessene Cyber-Security-Schutzfunktionen implementieren, Mitarbeiter schulen, Verschlüsselung implementieren sowie Maßnahmen für das Business Continuity Management, das Risikomanagement und die Sicherheit der Lieferketten treffen sowie regelmäßige Penetrationstests durchführen. Zudem sind Vorfälle zu melden.

-

3. Aufsicht

Die staatliche Aufsicht, vor allem durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) und die Bundesnetzagentur (BNetzA), erweitert Registrierungs- und Meldepflichten, Nachweise sowie einen verbindlichen Informationsaustausch.

-

4. Sanktionen und Haftung

Tatbestände werden mit Bußgeldern bis zehn Millionen Euro, bzw. bis zu zwei Prozent des Umsatzes bestraft, maßgeblich ist der weltweite Gesamtumsatz im Vorgeschäftsjahr.

-

5. Frist

Ende Dezember 2022 wurde NIS2 verabschiedet. Danach haben die Mitgliedsstaaten 21 Monate (bis Oktober 2024) Zeit, die Richtlinie in nationales Recht umzuwandeln.

Wen betrifft NIS2?

In der EU sollen für Unternehmen zukünftig einheitliche Schwellenwerte gelten. Unterschieden wird nach Größe des Unternehmens und der Relevanz des jeweiligen Wirtschaftsbereichs (Sektor). Betroffene Unternehmen werden anhand der Sektoren in essentielle und in wichtige Einrichtungen (essential entities and important entities) unterteilt, dann nach der Größe in „mittlere“ und „große“ Unternehmen.

Mittlere Unternehmen haben 50 bis 249 Angestellte und einen Vorjahresumsatz von zehn bis 50 Millionen Euro oder eine Jahresbilanz von weniger als 43 Millionen Euro. Großunternehmen beschäftigen mindestens 250 Mitarbeitende oder weisen im Vorjahr mindestens 50 Millionen Euro Umsatz oder eine Bilanz ab 43 Millionen Euro aus. Insgesamt 18 Sektoren sind vorläufig betroffen:

Betroffenheitsanalyse: Betrifft NIS2 Ihr Unternehmen?

Teilen Sie uns Ihre Anforderung mit und wir sorgen für den richtigen Ansprechpartner aus über 12.000 Expert:innen.

Checkliste: Welche Maßnahmen müssen Sie bei Betroffenheit umsetzen?

- Policies: Richtlinien für Risiken und Informationssicherheit

- Incident Management: Prävention, Detektion und Bewältigung von Cyber Incidents

- Business Continuity: BCM mit Backup Management, DR, Krisen Management

- Supply Chain: Sicherheit in der Lieferkette bis zur sicheren Entwicklung

- Einkauf: Sicherheit in der Beschaffung von IT und Netzwerk-Systemen

- Effektivität: Vorgaben zur Messung von Cyber und Risiko Maßnahmen

- Training: Cyber Security Hygiene

- Kryptographie: Vorgaben für Kryptographie und wo möglich Verschlüsselung

- Personal: Human Resources Security

- Zugangskontrolle

- Asset Management

- Authentication: Einsatz von Multi Factor Authentisierung und SSO

- Kommunikation: Einsatz sicherer Sprach-, Video- und Text-Kommunikation

- Notfall-Kommunikation: Einsatz gesicherter Notfall-Kommunikations-Systeme

Jetzt zur NIS2-Richtlinie beraten lassen

„*“ zeigt erforderliche Felder an

FAQ zur NIS2-Richtlinie

Warum NIS2 mit Axians umsetzen?

Axians bietet ein umfassendes Portfolio im Bereich Cyber Security. Dieses umfasst Assessment- und Beratungsleistungen sowie Sicherheitslösungen und -produkte. Der ICT-Dienstleister ist mit den gängigen Zertifizierungen vertraut, verfügt über Expertise im Risikomanagement und bietet Security Services auch im Managed-Modell an. Sie unterstützen bei der Einführung eines ISMS und erarbeiten ein handhabbares und zukunftssicheres Cyber-Security-Konzept erarbeiten – ob für Cloud, Endgeräte, Netzwerke, Nutzer oder mobile Endgeräte. Damit entlasten sie erfolgreich die internen IT-Abteilungen. Unternehmen, die am Anfang ihrer Reise zur NIS2-Konformität stehen, werden individuell beraten.

Nicht nur IT-Abteilungen sind durch die neuen Vorgaben betroffen, sondern auch die OT-Umgebungen, die häufig zur kritischen Infrastruktur der Unternehmen zählen, die unter die Regulierung der NIS2-Richtlinie fallen. Axians kann auch im OT-Bereich mit OT-Experten und den Mitarbeitern des Schwesterunternehmens Actemium bei der Bewältigung dieser Aufgabe unterstützen.

Warum ist NIS2 überhaupt wichtig?

Bedrohungen der Cybersicherheit wirken sich nicht nur auf die Infrastrukturen von Unternehmen aus. Sicherheitsvorfälle können sich auf die Wirtschaft jedes einzelnen EU-Mitgliedstaates, aber auch auf andere Mitgliedstaaten auswirken. Der Schutz von europäischen Sektoren und Lieferketten, soll daher einheitlich geregelt, aber auch effektiv umgesetzt und beaufsichtigt werden. Dabei sollten Unternehmen jedoch nicht nur von den drohenden Strafen motiviert werden. NIS2 ist stattdessen eine gute Gelegenheit, um generell darüber nachzudenken, was Firmen und Institutionen in unserem Land tun können, um die Sicherheit zu erhöhen. Es geht dabei vor allem um neues Prozessdenken, anstatt um die Einführung von technischen Lösungen.

Cyberangriffe auf KRITIS – Beispiele:

Cyberangriffe auf Kliniken werden bei Hackern immer beliebter, meist motiviert sie die Zahlung von Erpressungsgeldern. Die geschädigten Einrichtungen zeigen sich oft zahlungsbereit, denn erpresst werden nicht nur die Herausgabe von Daten, sondern auch die Funktionen der Versorgungsleistung, schlimmstenfalls geht es um Leben oder Tod. In Kliniken, zumal in großen, ist so gut wie alles digitalisiert. Bei einem Angriff kann mit einem Schlag der gesamte Betrieb lahmgelegt werden, von der Operationsrobotik bis zum Patientenessen. Zudem wirken sich auch finanzielle Engpässe vieler Kliniken auf ihre Cybersicherheit aus.

Immer wieder werden Behörden Opfer von Cyberattacken. Ein Sicherheitsvorfall im Mai 2023 traf die Stadtverwaltung Bad Langensalza (Thüringen). Mitarbeitende konnten nicht mehr auf ihr System zugreifen. Die Dienste von Kommunen aber auch die Websites von Städten und Landesregierungen werden immer wieder angegriffen – aus Deutschland und dem Ausland. So hatten Hacker einen Monat zuvor versucht, ebenfalls in Thüringen, sich Zutritt zu Seiten des Landes-Innenministeriums und der Polizei zu verschaffen. Nach Angaben der Staatskanzlei in Erfurt wurden beide Angriffe erfolgreich abgewehrt.

2021 versuchten Hacker Im US-Bundesstaat Florida, Wasser im öffentlichen Versorgungsnetzwerk zu vergiften. Dabei manipulierten sie die Kontrollsysteme der Wasseraufbereitungsanlage. Die Angreifer wollten den Anteil der Natronlauge im Wasser um das 100-Fache erhöhen. Ein IT-Spezialist der Wasserwerke bemerkte die Bedrohung. Er konnte seinen Cursor nicht mehr kontrollieren, als er sich durch das Menü der Aufbereitungstechnik klickte. Sobald er wieder Zugriff auf das System hatte, korrigierte er die manipulierten Werte – und schlug Alarm. Der Cyberangriff wurde so rechtzeitig entdeckt und abgewehrt.

Risiko von Cyberangriffen nimmt weiter zu

Die Bedrohungslage im deutschen Cyberraum ist kritischer als je zuvor. Weiter zugenommen haben vor allem die Erpressungen durch Ransomware mit verschlüsselten Daten, die Lösegeld- und Schweigegeld-Zahlungen und die Anzahl der Opfer, deren Daten wegen ausbleibender Zahlungen veröffentlicht wurden.

Auch die Schwachstellen in Software-Produkten nehmen weiter zu, 2021 um zehn Prozent. Mehr als die Hälfte von ihnen wurden als hoch, 13 Prozent als kritisch bewertet. 2022 waren vermehrt Angriffe auf Firewalls oder Router zu beobachten. Diese sind direkt aus dem Internet erreichbar, vergleichsweise schlecht geschützt und daher leichter angreifbar.

Die beschleunigte Digitalisierung in allen Bereichen des alltäglichen Lebens verlangt auch beim Thema Cybersicherheit eine Zeitenwende. Unvorhergesehene Ereignisse und Kollateralschäden durch Bedrohungen in Nachbarländern können unmittelbare Auswirkungen auf die deutsche Infrastruktur haben. Präventive IT-Sicherheitsmaßnahmen in Form der NIS2-Richtlinie treten diesen Bedrohungen wirkungsvoll entgegen.

Europäsche NIS2 im Vergleich zum amerikanischen Cyber Resilience Act

Der Cyber Resilience Act in den USA zielt auf die Absicherung der Produktherstellungsprozesse – es geht vor allem um Software- und Hardware-Lieferketten – während NIS2 der EU die Grundabsicherung von Unternehmen selbst in den Vordergrund stellt. Die beiden Regularien existieren also komplementär nebeneinander. So können Unternehmen etwa Produkte und Lösungen, die Cyber-Resilience-Act-compliant hergestellt wurden, im Rahmen ihrer eigenen Infrastruktur einsetzen, ohne Angst vor einer Kompromittierung haben zu müssen.