Wer sich mit Cyber Security beschäftigt, bekommt sie häufiger zu lesen und zu hören: Akronyme beherrschen den Jargon der Branche. Auch im Bereich der Incident Detection and Response (IDR) gibt es jede Menge davon. Wir verraten, was sie bedeuten und wo die Unterschiede liegen.

Das erste Akronym lautet ECSM: Es steht für den European Cyber Security Month, der als jährliche Kampagne der EU zur Förderung der Cybersicherheit und Bereitstellung aktueller Informationen dient. Zahlreiche Unternehmen und Organisationen wie das BSI (Bundesamt für Sicherheit in der Informationstechnik) beteiligen sich daran.

Auch Axians weiß, wie wichtig es ist, in Sachen Cyber Security eine verständliche Sprache zu sprechen – daher helfen wir Ihnen mit unserem Beitrag, den Durchblick im IDR-Akronym-Dschungel zu behalten.

Was ist Incident Detection and Response?

Incident Detection and Response (IDR) bezeichnet einen Prozess, bei dem die Erkennung von und die Reaktion auf Sicherheitsvorfälle im Fokus steht. Dabei geht es darum, Eindringlinge in der eigenen Infrastruktur aufzuspüren, ihre Aktivitäten zurückzuverfolgen, die Bedrohung einzudämmen und zu entfernen.

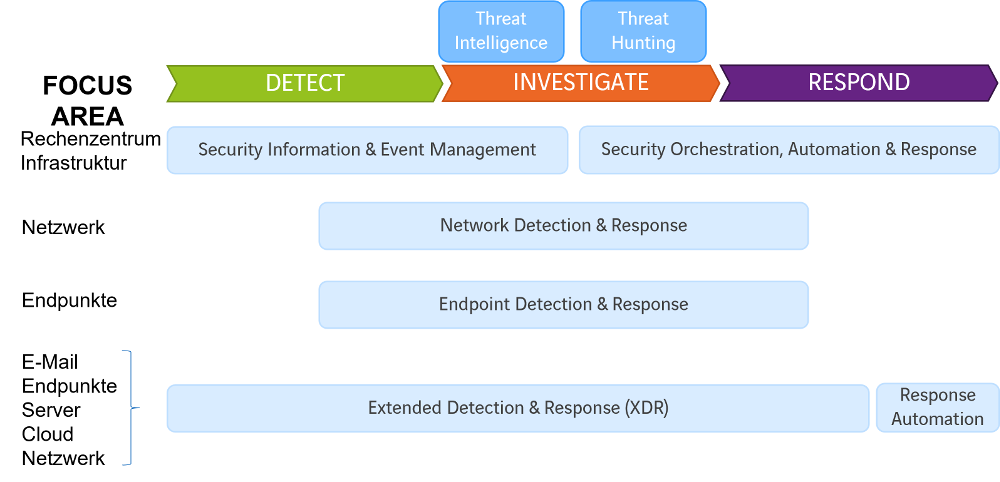

Um Attacken effektiv zu kontern, gewinnt Incident Detection and Response zunehmend an Bedeutung. Denn allein präventive Maßnahmen reichen in einer immer komplexeren Bedrohungslage einfach nicht mehr aus. Dazu baut IDR auf den folgenden Tools, Technologien und Organisationen auf, die ich in diesem Blogbeitrag näher unter die Lupe nehme.

SOC: Security Operations Center

Beim Security Operations Center (SOC) handelt sich um eine zentrale Leitstelle, in der Bedrohungen überwacht, qualifiziert und abgewehrt werden. Dazu arbeiten die SOC-Analysten mit Cyber-Security-Experten aus anderen Bereichen (IT-Spezialisten, Forensiker, Use-Case-Entwickler etc.) in abgestimmten Prozessen und mit speziellen Tools zusammen – und zwar in der Regel 365 Tage im Jahr rund um die Uhr.

Als Teil eines größeren IDR-Programms existieren verschiedene Sourcing-Modelle für die Implementierung eines SOC: Inhouse-Betrieb, gemeinsam verwaltete Modelle mit teilweiser Auslagerung bestimmter Elemente oder vollständig ausgelagerte und extern verwaltete Modelle wie das SOC-as-a-Service.

SIEM: Security Information and Event Management

Das Security Information and Event Management (SIEM) bezeichnet ein Tool im SOC, das zur Überwachung von Infrastrukturen dient. Die im SOC tätigen Analysten nutzen es als eine Art Cyber-Security-bezogenes Radarsystem, das in Echtzeit nach ungewöhnlichem Verhalten, Systemanomalien und anderen Anzeichen für einen Hackerangriff sucht.

Zu diesem Zweck besitzen sie eine Reihe von eingerichteten Korrelationsregeln entsprechend der empfohlenen Sicherheitsrichtlinie des zu überwachenden Unternehmens, um mögliche Bedrohungen zu erkennen und gezielt auf sie zu reagieren.

Durch das zentrale Sammeln und Analysieren der jüngsten Cyberangriffe unterstützt das SIEM das SOC dabei, die vier wichtigsten Fragen nach der Erkennung eines Sicherheitsvorfalls zu beantworten: Was ist wie, wann und wo passiert?

EDR: Endpoint Detection and Response

Endpoint Detection and Response (EDR) ist eine Sicherheitslösung, die verdächtiges Verhalten und mögliche Schwachstellen frühzeitig entdecken kann, dem Analysten den Ablauf eines Angriffs zeigt und ihm eine zielgerichtete Reaktion darauf ermöglicht. Dazu werden sämtliche Endgeräte (Computer, Tablets, Mobiltelefone usw.) systematisch überwacht.

Die dabei gesammelten Informationen werden in einer zentralen Datenbank gespeichert und mit Hilfe von Threat Intelligence zu möglichen Schwachstellen und Cybergefahren kombiniert. Das EDR klopft die kombinierten Daten dann via Verhaltensanalyse darauf ab, ob es Anzeichen für ein Eindringen Unbefugter von außen oder auch unzulässige interne Aktivitäten gibt. Ist das das Fall, kommt die Response-Komponente zum Einsatz.

Der Vorteil von EDR besteht vor allem darin, dass die Lösung es Unternehmen ermöglicht, sich durch die Analyse verdächtiger Verhaltensweisen sowohl vor bekannten (z. B. einem Virus) als auch vor unbekannten Angriffen (Fileless Malware) zu schützen.

NDR: Network Detection and Response

Bei Network Detection and Response (NDR) handelt es sich um eine Software, die SOC-Teams einen erweiterten Einblick in das Netzwerk bietet. So können diese das Verhalten von versteckten Angriffen besser erkennen, die auf physische, virtuelle oder Cloud-Infrastrukturen abzielen. Zudem können NDR-Systeme auch automatisiert auf erkannte Bedrohungen reagieren.

Der NDR-Ansatz ergänzt EDR- und SIEM-Tools, indem er sich auf die Interaktionen zwischen den verschiedenen Knotenpunkten des Netzwerks konzentriert und dadurch eine höhere Visibility schafft. Mit dem Vorteil, dass ein breiterer Erkennungskontext das gesamte Ausmaß eines Angriffs besser aufdecken und damit auch schnellere und gezieltere Reaktionsmaßnahmen ermöglichen kann.

XDR: Extended Detection and Response

Extended Detection and Response (XDR) ist ein Software-as-a-Service-basiertes Tool zur Erkennung von Bedrohungen und Reaktion auf Zwischenfälle. Dabei erweitert XDR den EDR-Funktionsumfang insoweit, dass es mehrere Produkte zu einer einheitlichen Plattform bündelt und gleichzeitig eine automatisierte Reaktion auf Bedrohungen integriert.

XDR analysiert Daten aus mehreren Quellen (E-Mails, Endpunkte, Server, Netzwerke, Cloud-Streams etc.), um Warnungen zu validieren und damit Fehlalarme und das Gesamtvolumen von Warnungen zu reduzieren. Gleichzeitig ermöglicht die vielschichtige Korrelation von Indikatoren deutlich mehr Erkennungsmöglichkeiten. So bietet XDR eine vollständige Transparenz, indem es auch Netzwerkdaten zur Überwachung anfälliger (nicht verwalteter) Endpunkte nutzt, die von EDR-Tools nicht erkannt werden.

- EDR bietet mehr Details, aber weniger Netzabdeckung, während

- NDR zwar das Netzwerk abdeckt, aber keine Endpunkte überwacht

- und XDR die Grenzen der Erkennungsperimeter durchbricht und Automatisierung nutzt, um Untersuchungen zu beschleunigen und ausgeklügelte Angriffe zu erkennen.

MDR: Managed Detection and Response

Das Akronym MDR steht für Managed Detection and Response. Dabei handelt es sich um Lösungen, die von einem spezialisierten Dienstleister betrieben und verwaltet werden. In einem fest definierten Leistungsumfang unterstützt dieser Unternehmen bei der Erkennung von und Reaktion auf Bedrohungen. Mit dem Vorteil, dass dafür keine zusätzlichen eigenen Fachkräfte und Ressourcen nötig sind.

Der MDR-Dienst wird meist von einem ausgelagerten SOC betrieben, was die durchgängige Behandlung von Cyber-Bedrohungen ermöglicht. So kann ein Analyst gleich Maßnahmen ergreifen, wenn eine Bedrohung erkannt und bestätigt wird – einschließlich des Einsatzes eines Orchestrierungs-Tools (SOAR für Security Orchestration Automation and Response).

Je nach Reifegrad der Cyber Security eines Unternehmens ist es auch möglich, die nötigen Maßnahmen automatisch durchzuführen. MDR-Dienste ermöglichen somit vor allem eine beschleunigte Verarbeitung von Warnmeldungen.

Computer Security Incident Response Team

Das Computer Security Incident Response Team (CSIRT) sammelt Informationen über Sicherheitsvorfälle, führt Analysen durch und kümmert sich um die Reaktion auf Vorfälle.

Dazu nutzt es unter anderem Daten aktueller Bedrohungen, Listen mit Indicators of Compromise (IoC) oder Infos über Schwachstellen in Software-Produkten. Das CSIRT kann dauerhaft oder nur für besondere Situationen eingerichtet sein. Während es sich auf die Reaktion auf Zwischenfälle konzentriert, ist ein SOC in der Regel breiter angelegt.

Welche Lösung ist die richtige für mich?

So individuell wie Ihr Business ist, hat auch jedes Unternehmen in puncto Cyber Security seine eigenen Bedürfnisse. Sprich: Die Erkennung von und die Reaktion auf Vorfälle sollte von Unternehmen zu Unternehmen unterschiedlich gestaltet und mit den eigenen Prozessen abgestimmt sein.

Es gilt, anhand der verfügbaren Technologien und Tools eine Strategie zu entwickeln, die die eigenen Ziele unterstützt, zum Budget passt und einen möglichst vollständigen Überblick der Bedrohungslage bietet. Fragen Sie unsere Experten – gerne helfen wir Ihnen bei allen Themen rund um IDR weiter.

Wenn Sie mehr über Cyber Security erfahren möchten, können Sie sich jetzt schon auf unseren nächsten Beitrag im Zeichen des European Cyber Security Month freuen: „SAP S/4HANA Security: Was gibt es Neues?“ erscheint am 21. Oktober – hier im Axians Expertenblog!

Outsourcing vs. insourcing – Was ist die bessere Wahl für Ihr Security Operations Center?

Vor einer Entscheidung zwischen Eigen- oder Fremdleistung, muss ein Unternehmen sich über die Rollen, Technologie und Kosten für einen erfolgreichen SOC-Betrieb im Klaren sein. In diesem Whitepaper gehen wir auf diese Thematik näher ein.