Das Konzept der Smart City verspricht intelligente Steuerungsmechanismen für städtische Infrastrukturen. Die Potenziale in puncto Einsparungsmöglichkeiten, Komfort und Service-Optimierung sind enorm. Die Kehrseite der Medaille sind jedoch Sicherheitsrisiken. Wie einfach es ist, in kommunale Netzwerke einzudringen, berichteten Cyber-Security-Experten auf der Konferenz leHACK, die am 6. Juli 2019 in Paris stattfand.

Studie offenbart teils eklatante Schwachstellen

Im Rahmen einer Studie untersuchten Maxly Madlon und Lucien Amrouche vom französischen IT-Dienstleister C2S Bouygues mehrere mittlere und große Städte in ganz Europa. Simuliert wurden drei Szenarien: ein externer Angriff via Internet, ein interner Angriff im Netzwerk des Betreibers (sog. „Trainee-Angriff“) und ein physischer Angriff auf öffentliche technische Einrichtungen.

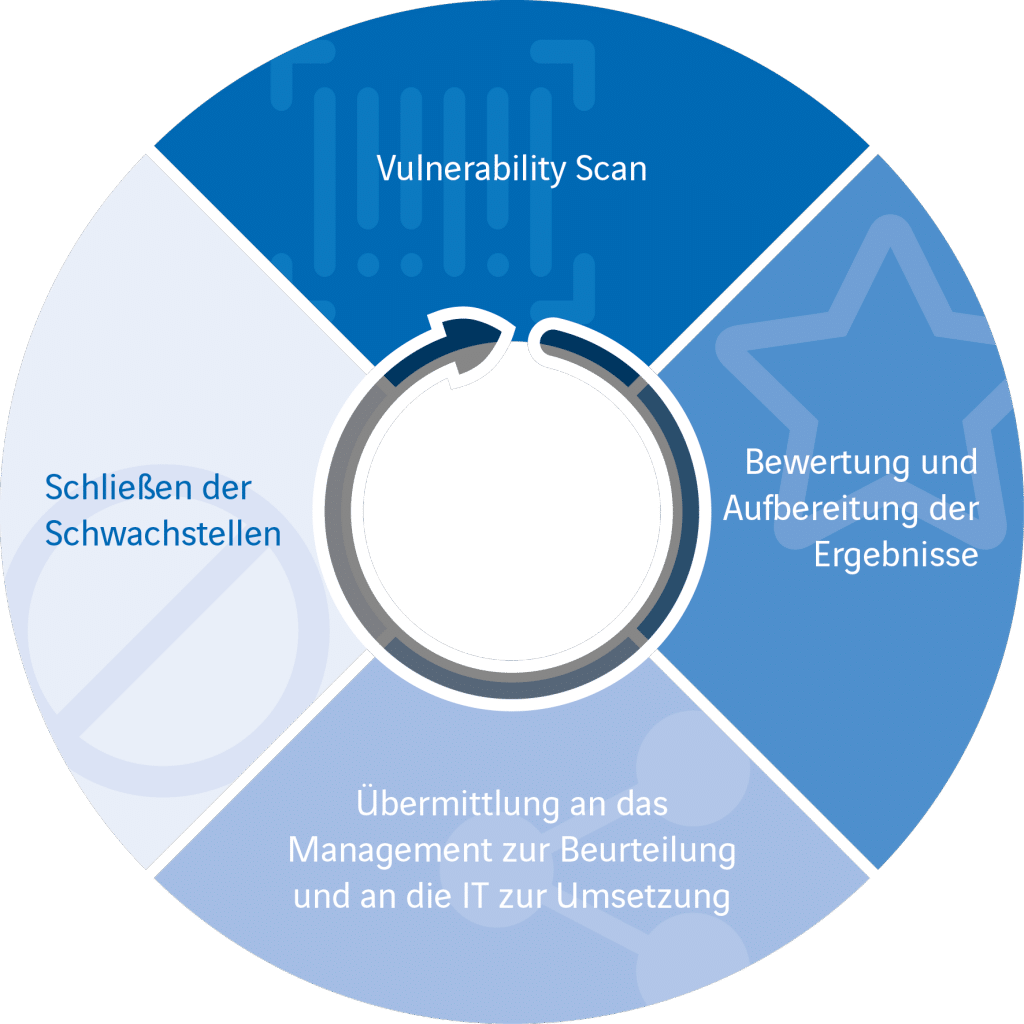

Die erste Angriffsvariante führte zu keinen nennenswerten „Erfolgen“. Es gelang den Cyber-Security-Experten nicht, via Internet die Kontrolle über öffentliche Einrichtungen zu übernehmen. Allerdings entdeckten die C2S-Mitarbeiter die Programmierschnittstelle einer Buchhaltungssoftware, welche über das Internet zugänglich war. Diese ermöglichte es ihnen, den Inhalt eines Servers zu durchsuchen. Auf diese Weise gelang es unter anderem, Rückschlüsse zu eingesetzten Geräten wie Kameras und Schaltern zu ziehen. Durch einen regelmäßigen Penetrationstest oder externen Schwachstellen Scan, wie Axians diese anbietet, können solche Vorkommnisse schnell erkannt und behoben werden.

Deutlich schwächer ist die Smart City Cyber Security laut der Studie im internen Bereich. Der sogenannte „Trainee-Angriff“ offenbarte mehrere Sicherheitslücken: keine Verschlüsselung, mangelhafte Konfigurationen, triviale Passwörter für lokale Domänen, allgemeingültige Passwörter im Netzwerk und veraltete, gefährdete Systeme. Es gelang in einem Fall sogar, den bekannten EternalBlue-Fehler auszunutzen: Über den PC eines Anwenders war es möglich, auf den Server zuzugreifen, der die gesamte Stadtbeleuchtung steuerte. Auch hier hätte ein interner Schwachstellen Scan die vorhandenen Lücken schnell und umfänglich aufgedeckt, so das Gegenmaßnahmen ergriffen werden können. Wenn dann so viele verschiedene Baustellen zu Tage kommen, empfiehlt es sich eine grundlegende Cyber-Security-Architektur zu entwickeln, die von vorneherein verhindert, dass solche Lücken auftreten bzw. ausgenutzt werden können. Selbstverständlich muss solch eine Architektur adaptiv sein, um sich den ständig wechselnden Anforderungen anzupassen und mitwachsen zu können. Auch der Mensch und sein Arbeitsumfeld müssen in dieser Architektur Berücksichtigung finden. Um einen leichten Einstieg zu finden gibt es genügend Frameworks, auf die man zurückgreifen kann. Die Umsetzung, sowohl organisatorisch wie technologisch ist jedoch nicht trivial. Hier helfen wir gerne mit unserer langjährigen Erfahrung auch z. B. im Bereich der ISO27001.

Schaltschränke kaum gesichert: physischer Angriff problemlos möglich

Im dritten Szenario begaben sich die C2S-Mitarbeiter mit orangefarbenen Warnwesten bekleidet auf die Straßen der teilnehmenden Städte. Ungestört konnten Sie sich technischen Einrichtungen wie Schaltschränken nähern, diese öffnen und Manipulationen vornehmen. Selbst die Polizei interessierte sich nicht für die Aktivitäten der „Auftragshacker“.

Zahlreiche Schaltschränke ließen sich mit Dreikantschlüsseln oder einfachen Haken öffnen. Doch auch der Zugriff auf die Geräte innerhalb der Schränke war keine besondere Herausforderung. Die Systeme waren überwiegend veraltet. Die Passwörter waren trivial oder fehlten sogar gänzlich. In einem Fall war kein Login erforderlich. Das Betätigen der Enter-Taste genügte, um auf das Gerät zuzugreifen. Teils wurden darüber hinaus Passwortlisten aufgefunden.

Passwortlisten sollten natürlich in keiner Art und Weise existieren noch auffindbar sein. Hier müssen entsprechende Prozesse geschaffen werden, wie diese Passwörter für die betroffenen Techniker verwaltet werden, so dass diese nur dann Zugang dazu haben, wenn notwendig.

Außerdem muss eine gewisse Security-Awareness nicht nur bei den Mitarbeitern aus der Technik, sondern auch bereits während der Beschaffung von Komponenten existieren. Entsprechende Vorgaben könnten auf Basis dieser Awareness geschaffen werden – z. B. dass nur noch Schaltschränke gekauft werden, die mit einem einbruchhemmenden Schloss gesichert werden können.

Wie in jedem Kleiderschrank sollte auch für den Schaltschrank ein gewisses Obsoleszenz Management existieren, so dass zu alte Geräte entweder ausgetauscht und entsorgt, für besondere Anlässe reserviert oder ins Museum geschickt werden. Leider scheitert solch ein Obsoleszenz Management häufig auch an dem von Kleiderschrank bekannten Problem, dass man gar nicht weiß, was da eigentlich alles drin ist. Sollte es unbedingt notwendig sein ein altes Gerät weiter in Betrieb zu halten, gibt es verschiedene Möglichkeiten auch diese abzusichern.

Der Schlüssel zu einer guten Cyber Security ist also vor allem Visibilität. Man kann nur schützen, was man auch kennt. Dabei spielt es keine Rolle wie alt etwas ist.

Cyber Security ist also vor allem ein organisatorisches Thema. Ohne den Menschen geht es nicht. Axians bietet im Rahmen von Cyber-Security-Awareness Schulungen und Trainings an, die dabei helfen können, die obigen Herausforderungen anzugehen.

Über Ampel mit Überwachungskameras verbunden

Im Normalfall sind die technischen Infrastrukturen in Städten miteinander vernetzt. So ermöglicht der Zugriff auf einen Schaltschrank dann Zugriffe auf weitere Schaltschränke des gleichen Typs oder gar auf völlig andere Systeme. In ihrer Studie nutzten die beiden Cyber-Security-Spezialisten beispielsweise eine Ampelsteuerung, um sich mit einem Netzwerk von Überwachungskameras zu verbinden. Diese waren vollständig ohne Passwörter zugänglich. Es wäre also theoretisch möglich gewesen, sämtliche Kreuzungen und einige weitere öffentliche Bereiche zu überwachen.

Bezüglich des Zugriffs auf die Videokameras liegt auch hier in der Wurzel ein Awareness-Problem vor, welches darin endet, dass es anscheinend keine Prozesse gibt, die sicher dafür sorgen, dass Videokameras mit Passwörtern versehen werden.

Nichtsdestotrotz könnte man, unter Anwendung der richtigen Cyber-Security-Lösung, die neuen mit dem Netzwerk verbundene Laptops, die genutzt werden um auf die Kameras zuzugreifen, erkennen. Auch der Netzwerkverkehr, der bisher in dieser Form nicht stattgefunden hat, lässt sich erkennen. Mit Hilfe von Segmentierungsfirewalls ließen sich die Kameras von der Ampelsteuerung und weiteren Systemen trennen. Weiterhin könnte über die Erkennung der fremden Laptops, des fehlenden Anlasses und des unbekannten Netzwerkverkehrs auch dynamisch reagiert werden und der Zugang zum Netzwerk oder aber die Weiterleitung von Datenpaketen verhindert werden. Über ein Identity und Access Management ggf. in Verbindung mit einer Network Access Control ist es auch möglich den Laptops den Zugang zum Netz erst gar nicht zu gewähren.

Fazit: Enormer Nachholbedarf für die Sicherheit der Smart City

Das Resümee von Maxly Madlon lautet: Smart-City-Geräte sind ein Nischenmarkt. Einen wirklichen Wettbewerb gibt es durch den Einsatz von vielen proprietären Technologien nicht. Sensibilität für Cyber-Security-Themen existiert kaum. Darüber hinaus kommen die Devices häufig von unterschiedlichsten Anbietern, wodurch die Grenzen der Verantwortung verschwimmen.

Chaos-Zustände durch Hacker-Angriffe in Städten sind kein Hirngespinst, sondern reale Vorkommnisse. Mit zunehmendem Einsatz von IoT-Geräten steigen die Angriffsfläche und das Risiko zusätzlich. Entsprechend ist es notwendig, ganzheitliche Security-Rahmenpläne und -Richtlinien zu implementieren. Neben der Herstellung physischer Sicherheit (z. B. durch Zugangsbeschränkungen in Form von Schlössern) gilt es zudem, sämtliche Assets innerhalb kommunaler Netzwerke zu identifizieren und zu inventarisieren. Aufbauend auf vollständiger Transparenz können dann weitere Security-Bausteine greifen. Im Optimalfall werden sämtliche Komponenten rund um die Uhr auf ungewöhnliche Aktivitäten überwacht. Bei auftretenden Anomalien können dann unmittelbar die geeigneten Gegenmaßnahmen eingeleitet werden.

Es gibt zur Absicherung von Stadtinfrastrukturen viele gute und erprobte Ansätze. Aber damit Cyber Security in einer Smart City funktionieren kann muss der Mensch und seine Arbeitsweise der erste und wichtigste Ansatz sein.

Kommen Sie dazu gerne auf uns zu. Wir unterstützen Sie gerne sowohl bei der technischen aber auch bei der organisatorischen Umsetzung.

Um Cyber Security und Technologie zukunftssicher und unabhängig von den schnellen Entwicklungen rund um IoT und besonders im damit einhergehenden Funktmarkt, wie LoRa, NB-IoT, 5G, etc. aufzustellen, bietet sich auch eine Vereinheitlichung sämtlicher Kommunikation mit Sensoren im Feld an. Dabei können die aktuell verwendeten Funktechnologien oder auch 2- und 4-Drahttechnik weiterhin beibehalten werden, jedoch erfolgt nach vorne heraus eine Vereinheitlichung der Kommunikation, bei der dann ausschließlich IP verwendet wird und ausschließlich IP mit den bekannten Mitteln abgesichert werden muss. Auch hier kann Axians behilflich sein.