IT und OT ist die DNA von VINCI Energies. In der heutigen Zeit wachsen diese beiden Spielfelder immer weiter und immer schneller zusammen. Unsere Kunden finden sich dann oft in der Position, dass sie sich damit auseinandersetzen müssen zwei bisher separierte Welten mit unterschiedlichen Technologien und Tools zusammenführen zu müssen. Diese Zusammenführung stellt besondere Herausforderungen an die Technologie aber auch an die Organisation an sich. IT-Teams und OT-Teams müssen bei unterschiedlichen Wissensständen zum jeweils anderen Thema und komplett anderem Vokabular zusammenarbeiten und einen gemeinsamen Ansatz finden. Denn nur ein gemeinsamer Ansatz erlaubt eine durchgängige Cyber Security von der einzelnen Steuerung in der Produktion bis hin zu den im Unternehmen verwendeten Cloud-Anwendungen, in die Daten aus der Produktion einfließen und verarbeitet werden.

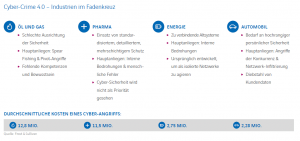

Im Rahmen der sogenannten IT-/OT-Konvergenz bietet nur dieser gemeinsame Security-Ansatz die Möglichkeit Hacker vollumfänglich davon abzuhalten Schwachstellen und Sicherheitsprobleme – durch die der Hacker Zugang zu beiden Netzen erhalten kann, um Daten und Assets auszuspionieren – auszunutzen. Aber nicht nur Datenabfluss ist dabei ein mögliches Risiko. Ein viel größeres Risiko sind mögliche Störungen in Produktionsprozessen, die nicht nur schwerwiegende Folgen für das betroffene Unternehmen und seine Kunden haben kann, sondern potenziell auch einen Kollateralschaden (z. B. Umweltschäden, Unfälle, etc.) herbeiführen können. Neben vielen anderen Gründen ergibt sich daraus der unterschiedliche Fokus im Bereich Cyber Security. Liegt dieser in der IT auf Datenintegrität, so liegt er in der OT auf Systemverfügbarkeit.

Die Herausforderung der Absicherung der OT ist durchaus nicht trivial. Als die meisten OT-Systeme entworfen wurden, hat man sich über Sicherheit nicht allzu viele Gedanken gemacht. Mittlerweile hat sich das geändert, da Produktionsnetzwerke zu interessanten Zielen für Cyberattacken geworden sind. Die Attacken reichen von Ransomware, die dem Angegriffenen z. B. den Zugang zu seinen Produktionsanlagen entziehen können, bis hin zum Versuch der zielgerichteten Sabotage à la Stuxnet und seiner Ableger. Erschwerend kommt hinzu, dass viele Produktionsanlagen häufig über viele Jahre teilweise Jahrzehnte unverändert in Betrieb bleiben.

Die grundsätzliche Herausforderung besteht also darin, teilweise veraltete Technologien und Systeme sowie unsichere Verbindungen abzusichern und dabei die Konvergenz der OT mit der IT sowie die organisatorischen Veränderungen zu berücksichtigen. Die Tatsache, dass die meisten Anlagen kein homogenes System darstellen, macht die Sache nicht einfacher.

Wie geht man also vor?

Das Wichtigste zu Beginn ist, dass man die gesamte Angriffsfläche kennen muss. Nur wenn man weiß, was man schützen muss, kann man es auch schützen. Die möglichen Angriffsflächen beinhalten neben der OT und IT (physisch und virtuell) auch die ggf. genutzten Cloud-Dienste aus dem eigenen Rechenzentrum oder von Dritten.

Der Schlüssel zum Erfolg ist also eine vollumfängliche Visibilität. Dazu muss im ersten Schritt die gesamte mögliche Angriffsfläche aufgedeckt werden. Dazu gehören unter anderem die bestehenden Prozesse und die zu deren Schutz eingesetzte IT-Sicherheit. Weiterhin wird eine Übersicht über die vorhandenen Assets, die Netzwerktopologie und die verwendeten (Cloud-)Anwendungen benötigt. Ebenso muss zwingend auch ein Blick auf die Schatten-IT geworfen werden und diese entweder offiziell freigegeben werden oder deren Nutzung mit den richtigen Tools geregelt werden.

In der OT werden nicht nur Informationen über Netzwerkgeräte, Netzwerktopologie und Geräte in der DMZ benötigt, sondern vor allem auch Informationen über Gerätschaften im Level 0-3 des Purdue Modells wie z.B. Prozessleitsysteme, Bestandskontrollsysteme, Fertigungssysteme, Routing-Equipment, PLCs, RTUs, IIoT-Geräte, etc. Die notwendigen Informationen hören nicht bei Typ und Modell auf, sondern es wird ein komplettes Profil des jeweiligen Assets mit Daten über Firmware-Version, Hardware-Version, mögliche Einschübe, Standort, bekannte Schwachstellen und Bedrohungen, etc. benötigt. Teil dieses Profils sind vor allem auch Informationen über die ein- und ausgehende Kommunikation des jeweiligen Assets inklusive deren Inhalt. Die Notwendigen Information, die man zur Profilerstellung benötigt, können automatisch mit speziell dafür entwickelten

Scannern über einen Zeitraum von wenigen Tagen bis zu vielen Wochen (je nach Komplexität der Anlage) gesammelt werden. Um möglichst unverfälschte Informationen zu erhalten und nicht zusätzlich einen Angriffsvektor zu schaffen, sollten die verwendeten Scanner rein passiv arbeiten.

Im zweiten Schritt werden die gewonnenen Daten in ein Netzwerkmodell übernommen, das IT und OT abdeckt. Mit Hilfe des Modells können die notwendigen Sicherheitsaufgaben ohne Störung des Betriebes durchgeführt werden. Dies ist gerade im OT Umfeld ein unschätzbarer Vorteil, da hier in den meisten Fällen Ausfallzeiten nicht akzeptabel sind.

Der dritte Schritt ist die Analyse dieser Daten. Dabei kann man häufig feststellen, dass das, was an Daten aufgenommen wurde – also der Ist-Zustand – nicht mit dem Soll-Zustand übereinstimmt. So sind die ermittelten Assets teilweise unbekannt; oder es findet Kommunikation zwischen Assets statt, die sich eigentlich nichts zu sagen haben. Häufig sieht man auch Kommunikation, die man in dem jeweiligen Abschnitt überhaupt nicht vermutet hätte. Passieren kann das z.B. durch unbeabsichtigte aber auch beabsichtigte (aus Bequemlichkeitsgründen) Querverbindungen innerhalb der OT oder zwischen IT und OT. Daraus können dann ganz neue Angriffsvektoren resultieren.

Basierend auf den gewonnenen Erkenntnissen kann dann im vierten Schritt der neue Soll-Zustand, in dem die zuvor gewonnenen Informationen über Assets und Kommunikation einfließen, erstellt werden. Zusätzlich fließen in den neuen Soll-Zustand Informationen zu notwendigen aber ggf. riskanten Verbindungen zwischen IT und OT ein.

Ein Modell für die Sicherheit von IT und OT

Das so gewonnene Modell kann dazu genutzt werden die Netzwerksicherheit (z. B. Firewalls, Intrusion Detection Systeme, Intrusion Prevention Systeme, etc.) und weitere verwendete Tools auszurichten. So können beispielsweise die Sicherheitsregeln der einzelnen Firewalls, die an den Übergängen zwischen den relevanten Leveln im Purdue-Modell sitzen, identifiziert, untersucht und justiert werden. Es wird also festgelegt, welcher Zugang erlaubt ist und welcher blockiert wird.

Das Modell bildet weiterhin die Basis für die Überwachung im Rahmen der Cybersicherheit unter Nutzung speziell dafür entwickelter ICS Cyber Security-Systeme. Um solch ein System nutzen zu können, muss man als Produktionsingenieur kein IT-Sicherheitsexperte sein. Das System hilft jedoch dabei den IT-Verantwortlichen die Herausforderungen in der OT zu verstehen, sodass dadurch auch die Zusammenarbeit zwischen IT- und OT-Teams vereinfacht wird. Bei der Auswahl der richtigen Tools ist darauf zu achten, dass die mit den Tools gewonnenen Daten auch mit der vorhandenen oder neu zu beschaffenden Cybersicherheit der IT-Abteilung zusammenarbeiten können.

Anhand der gewonnen und gelernten sowie der neuen Soll-Daten wird das tatsächliche Verhalten des gesamten Produktionssystems und der IT, inklusive der Übergänge zwischen IT und OT, überwacht. Anomalien werden in Echtzeit erkannt und gemeldet. Die generierten Meldungen können von der Benachrichtigung eines Technikers bis hin zum automatisierten Eingreifen (z. B. dynamisches Schreiben von Firewall-Regeln) in den Prozess genutzt werden.

Die beschriebene Vorgehensweise, als auch die verwendeten Tools, lassen sich aber nicht nur in traditionellen Produktionsanlagen verwenden, sondern finden auch zur Absicherung bei der Energieerzeugung, Energieverteilung, Gebäudetechnik, Verkehrstechnik, etc. Anwendung.

Ebenso sind diese Technologien auch in alten Anlagen (ggf. unter Hinzunahme von speziell dafür konzipierten Security-Gateways) einsetzbar.

Jeder Produktionsprozess, egal auf welcher Anlage dieser stattfindet, kann abgesichert werden. Dabei spielt es keine grundlegende Rolle, ob die Anlage groß, klein, alt oder neu ist.

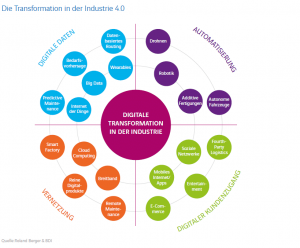

Zusätzlich zum Schutz der Anlagen gegen Cyberattacken, liefern die zur Verfügung stehenden Tools noch zusätzliche Informationen für andere Systeme, die im Bereich Industrie 4.0 Verwendung finden können. Durch die integrierte Asset Erkennung, die integrierte Deep Packet Inspection des vorhandenen Datenverkehrs und den Blick auf den gesamten Produktionsprozess, können zusätzlich Asset Management Systeme, Leitsysteme, Wartungssysteme, etc. mit zusätzlichen Daten gespeist werden.

Mit dem geballten Know-how von OT und IT, ist VINCI Energies mit einer einzigartigen Position am Markt präsent. Besonders Cyber Security-Lösungen betreffen aber nicht nur die Axians, sondern vor allem auch alle anderen Marken der VINCI Energies. Dazu kooperieren wir als Axians gemeinsam mit der gesamten VINCI Energies-Familie, um unseren Kunden das bestmögliche Know-how zu bieten.