Wer heutigen Sicherheitsanforderungen gerecht werden will, sollte einen Schritt zurück machen und das Gesamtbild betrachten. So gibt es herstellerunabhängige Konzepte und technische Lösungen, die alle Produkte integrieren und unter einem zentralen Management vereinen. Wir verraten, wie Sie Insellösungen vermeiden.

Security-Herausforderung: Zugriff von überall zu jeder Zeit

Mobile Work, Büro- und Produktionsumgebungen, Cloud-Apps und viele vernetzte Standorte – das Arbeiten von überall und der Zugriff aufs Unternehmensnetz von außerhalb ist zum Standard geworden. Mit der Folge, dass Applikationen, Daten und Benutzer sich in lokalen Rechenzentren, der Cloud, verschiedensten Software-as-a-Service (SaaS) Anwendungen und mobilen Geräten verteilen.

So hat die massive Zunahme von Netzwerk-Edges den Perimeter über die gesamte Infrastruktur deutlich vergrößert und fragmentiert, was es immer schwieriger macht, den Überblick zu behalten. Und wenn die Angriffsfläche größer ist, wird auch eine ganzheitliche Absicherung immer drängender. In der Praxis jedoch kommen noch viel zu oft einzelne Cyber-Security-Bausteine zum Einsatz.

Insellösungen: Wenn Diversität ausdrücklich unerwünscht ist

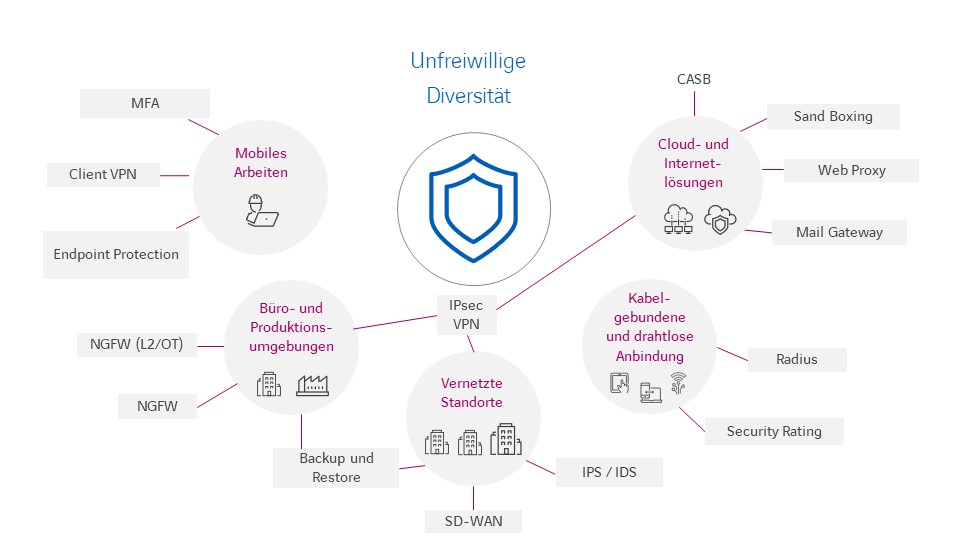

Das Problem dabei: Es entsteht eine ungewollte Diversität, in der ineffiziente Insellösungen für z. B. Endpoint Protection, Firewalling, Mail- und Web-Security, Virtual Private Networks (VPN) oder auch Intrusion Detection Systeme (IDS) den IT-Alltag bestimmen.

Dazu kommt, dass es bei mehreren Systemen unterschiedlicher Hersteller ohne einheitliche Schnittstellen keine zentrale Informationssammlung, Auswertung, Darstellung und Reaktion auf Cybervorfälle geben kann. Das Gesamtbild bleibt damit unscharf, was den Kampf gegen moderne Sicherheitsbedrohungen so gut wie aussichtslos macht.

Scharfes Security-Gesamtbild ist gefragter denn je

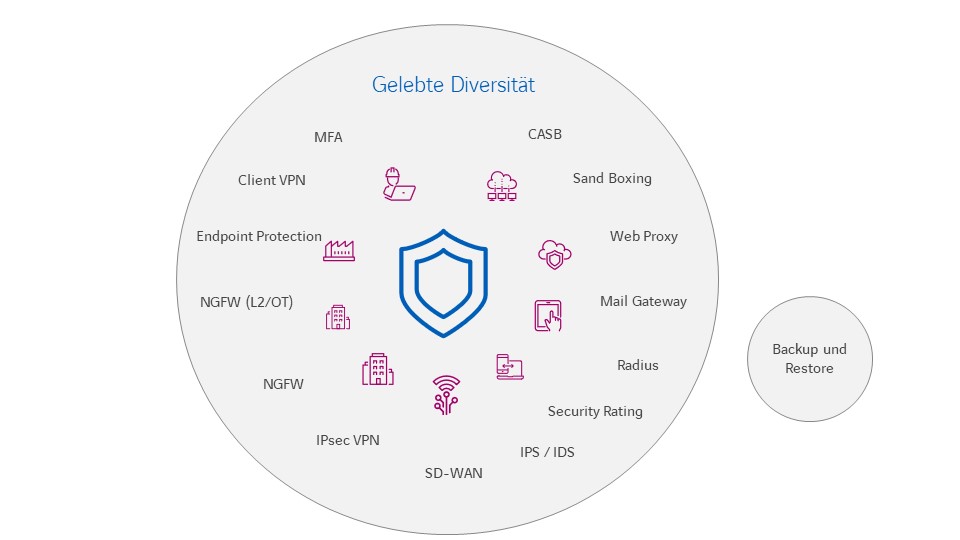

Die gute Nachricht lautet: Die Basiskomponenten für eine gut verzahnte Cyber Security – und damit auch für ein vollständiges Gesamtbild – sind in den meisten Unternehmen und Organisationen bereits vorhanden. Die Rede ist von

- Next Generation Firewalls,

- Endpoint Protection Lösungen,

- VPN Clients,

- RADIUS (Remote Authentication Dial-In User Service)

- und Viren- sowie Spamfilter für Web und Mail.

Die nicht so gute Nachricht lautet, dass es eine komplexe Herausforderung ist, die benötigten Security-Komponenten unter einem zentralen Management zu verknüpfen und integriert zu nutzen.

Mit Zero Trust und SASE einen Schritt zurück gehen?

Was oft hilft, ist einen Schritt zurückzugehen und die eigene Cyber Security nicht in herstellerabhängigen Produkten, sondern als Konzept zu denken. Etwa mit der Hilfe von Modellen wie Zero Trust oder auch SASE (Secure Access Service Edge), die Sicherheit als ganzheitlichen Ansatz begreifen, der den Anforderungen einer zunehmend cloudbasierten und hybriden Netzwerkwelt gerecht wird.

Was ist Zero Trust? Eine Zero-Trust-Architektur geht immer und grundsätzlich davon aus, dass nichts und niemand vertrauenswürdig ist – es sei denn, das Gegenteil wird bewiesen. So entsteht ein umfangreiches Informations-Framework, in dem nur absolut authentifizierte und autorisierte Akteure maximal restriktiven Zugriff erhalten.

Was ist SASE? Bei SASE handelt es sich um ein Konzept, das fortschrittliche und individuell anpassbare WAN-Dienste und Sicherheitsfunktionen über ein Cloud-basiertes Servicemodell zur Verfügung stellt. Dabei werden Sicherheitsrichtlinien am „Edge“ des Unternehmensnetzwerks angewendet – also genau da, wo der Zugriff auf die Daten bzw. Anwendungen erfolgt.

Worauf es bei einer Komplettlösung ankommt

Anpassung des Netzwerkdesigns: Konzepte wie Zero Trust oder SASE benötigen eine maßgeschneiderte Netzwerk-Architektur. So beinhaltet ein Zero-Trust-Netzwerk sogenannte Mikroperimeter, für die jeweils eigene Sicherheitsrichtlinien gelten, während SASE auf ein Software-Defined Wide Area Network (SDWAN) aufbaut.

Patches, Updates und Backups: Ein ganzheitliches System kann noch so gut durchkonzipiert und ausgeführt sein – weist es ungepatchte Sicherheitslücken auf oder ist es nicht auf dem aktuellsten Stand, haben Angreifer leichtes Spiel.

Plattformen zur Integration nutzen: Verschiedene Management-Plattformen haben das Ziel, IT-Sicherheitsangebote verschiedener Hersteller durch Schnittstellen zu verknüpfen. Dabei können die Drittlösungen ergänzende IT-Sicherheitslösungen sein, die das Portfolio des Initiators ergänzen.

Prüfung der Hersteller und Ökosysteme: Durch eine vollständige Verzahnung, Integration und Automatisierung einzelner Cyber-Security-Bausteine wird das Gesamtrisiko effektiv minimiert und eine schnellere Reaktion ermöglicht – dafür müssen die Produkte verschiedener Hersteller und Ökosysteme integriert zusammenwirken.

Konzept regelmäßig überprüfen: Mit der steigenden Digitalisierung entwickeln sich auch die Bedrohungsszenarien immer weiter. Daher gilt es, die eigenen Konzepte regelmäßig darauf zu überprüfen, ob sie noch tragfähig sind.

Unser Service: Mit vernetzten Bausteinen zu mehr Sicherheit

Sie merken: Mehr denn je kommt es auf eng verzahnte Cyber-Security-Bausteine an, die integriert in einer Gesamtlösung wirken. Und wie beim Betrieb des Netzwerks selbst, handelt es sich auch hier um eine Aufgabe, die einen versierten Partner braucht. Dann können Unternehmen und Organisationen ihre Verantwortung beruhigt abgeben und von einem hohen Niveau an Spezialkenntnissen profitieren.

Wir von Axians unterstützen Sie bei der Erarbeitung und Umsetzung von Konzepten, im Rahmen von Projekten oder beim Netzwerkbetrieb. So können Sie bei einem via NaaS (Network as a Service) outgesourctem Netzwerk auf an Bord integrierte wie auch individuelle Sicherheitslösungen vertrauen oder unsere Managed Security Services in Anspruch nehmen, mit denen wir Sie vollumfänglich unterstützen.

Sie wollen mehr erfahren?

Hier finden Sie weitere Blogartikel zu SASE sowie Zero Trust und schauen Sie sich auf unserer Themenseite Network as a Service um.