Nicht nur Großunternehmen, sondern auch KMU werden zunehmend Opfer professioneller und gezielter Cyber-Angriffe. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat hierzu über den CERT-Bund und die Allianz für Cybersicherheit bereits eine Sicherheitswarnung herausgegeben. Doch wie gelingt es der organisierten Kriminalität immer wieder, in Netzwerke und Systeme einzudringen? Und was ist zu tun, um sich vor den sogenannten Advanced Persistent Threats (APT) zu schützen?

BSI warnt vor massenhafter Verbreitung raffinierter Angriffsmethoden

Bereits im Jahr 2018 gab das BSI eine Veröffentlichung zu Advanced Persistent Threats heraus. Hier nennt das Bundesamt konkrete Zahlen aus einer Cyber-Security-Umfrage. Demnach wurden im Zeitraum 2015 bis 2017 ca. 70 Prozent aller Unternehmen Opfer eines Cyber-Angriffs. Über die Hälfte der Befragten Unternehmen (57 Prozent) gingen davon aus, eine Malware-Infektion erlitten zu haben. Besonders gefährdet waren laut BSI Forschungseinrichtungen, Hochtechnologiebranchen, die Rüstungsindustrie und die öffentliche Verwaltung. Neben Großunternehmen traf es jedoch auch Mittelständler, die eine herausragende Stellung in ihrer Branche einnehmen – etwa als Technologieführer oder Schlüssellieferant eines Konzerns.

Im April 2019 warnte das BSI erneut vor gezielten Ransomware-Angriffen auf Unternehmen. Gemäß der Sicherheitswarnung registriert das Amt verstärkt Netzwerk-Kompromittierungen, die mit einer gezielten und manuellen Ausführung von Ransomware enden. Zugang verschaffen sich die Angreifer laut BSI über Spam-Kampagnen, um die Systeme und Netzwerke anschließend manuell zu erkunden. Back-ups werden gelöscht oder manipuliert. Danach erfolgt die Platzierung von Ransomware bei vielversprechenden Zielen. In der Folge kann eine erhebliche Störung der Betriebsabläufe entstehen. Die Lösegeldforderungen (meist in Bitcoin zu entrichten) liegen bei diesen aufwendig durchgeführten Angriffen deutlich höher als bei unspezifischen Ransomware-Kampagnen.

Einfallstore: Gefälschte Webseiten, E-Mail-Anhänge und Fernwartungstools

Es ist eine zunehmende Anzahl von Spam-E-Mails zu beobachten, die entweder schädliche Anhänge oder Links zu gefälschten Websites enthalten. Hatten die Angreifer mit dieser Taktik Erfolg, wird oftmals Malware wie „Trickbot“ nachgeladen. Weiterhin arbeiten Kriminelle verstärkt mit der Ransomware GandCrab, wobei sie sich im Vorfeld über Fernwartungstools Zugriff verschaffen und eine Backdoor installieren.

Aus diesen Fakten lassen sich zwei wesentliche Erkenntnisse ableiten: Einerseits müssen sich Unternehmen vor den zugrunde liegenden Primär-Infektionen und vor Ransomware schützen. Auf der anderen Seite gewinnen speziell abgesicherte Back-ups an Bedeutung.

Die besondere Schwierigkeit bei der Bekämpfung von gezielten Angriffen besteht darin, dass die Angreifer sehr behutsam vorgehen und es so sehr schwer ist, diese Aktivitäten überhaupt zu entdecken. Das Ziel ist also vor allem, möglichst frühzeitig einen beginnenden Angriff zu erkennen und umgehend Gegenmaßnahmen einzuleiten. So lässt man dem Angreifer nur wenig Zeit, sich dauerhaft in der Infrastruktur zu verstecken.

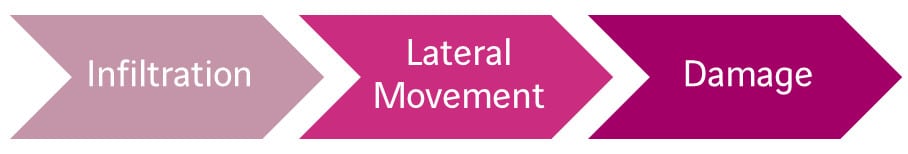

Um geeignete Gegenmaßnahmen zu finden, ist die Betrachtung der sogenannten „Cyber Kill Chain“ sinnvoll:

In der Infiltration-Phase versucht der Angreifer, in das Unternehmensnetzwerk, ein IT- oder ein OT-System einzudringen. Anschließend bewegt er sich „lateral“ im Netzwerk, um lohnende Ziele zu identifizieren. In der letzten Phase vollendet er schließlich sein schädliches Werk. Im Fall von Ransomware startet hier die eigentliche Erpressung. Bei anderen APT-Angriffen geht es häufig um die unbemerkte Exfiltration von sensiblen Unternehmensdaten.

Sehen wir uns im Folgenden an, welche Maßnahmen sich in jeder Phase sinnvoll treffen lassen.

Kombination mehrerer Cyber-Security-Mechanismen erforderlich

Idealerweise unterbindet man gezielte Angriffe bereits während der Infiltration. Neben allgemeingültigen Maßnahmen wie der Mitarbeitersensibilisierung und eingeschränkten Zugriffsrechten gehört dazu auch die zeitnahe Installation von Updates.

Wenn der Angriff dennoch erfolgreich ist, kommt es darauf an, die Bewegung des Angreifers im Netzwerk zu erkennen. Hier ist die Überwachung und Korrelation von Logdaten bedeutsam. Bei der Erkennung von Anomalien kann ein SIEM (Security Information and Event Management) unterstützend eingesetzt werden. Der technischen Analyse von Ereignissen sollte jedoch unbedingt eine Auswertung durch Cyber-Security-Experten folgen. An dieser Stelle kommt ein SOC (Security Operations Center) ins Spiel, das rund um die Uhr einsatzbereit und auf genau diesen einen Zweck fokussiert ist. Empfehlenswert ist darüber hinaus eine Netzwerk-Segmentierung, um die Ausbreitungsmöglichkeiten zu verringern. Nicht zuletzt kann die Umsetzung eines Defense-in-Depth-Konzepts empfohlen werden. Durchdringen Angreifer hierbei die erste Schutzschicht, folgen weitere Barrieren, die eine laterale Ausbreitung im Netzwerk erkennen und verhindern.

Schließlich kann man auch einem möglichen Schaden vorbeugen oder die Schadenshöhe deutlich reduzieren. Hierzu zählt zunächst die regelmäßige Durchführung mehrstufiger Back-ups, wobei die Daten zusätzlich offline oder in einem separierten Netzwerksegment gespeichert werden sollten. Das Erkennen einer Exfiltration setzt wieder ein wachsames SOC-Team voraus, das diese Anomalien erkennt und richtig einschätzt. Ein ganz moderner Ansatz ist hierbei der unterstützende Einsatz eines KI-basierten (KI = Künstliche Intelligenz) Network Intrusion Systems.

Axians ist Teilnehmer der Allianz für Cybersicherheit beim BSI. Unsere Experten beraten Sie gerne zu sämtlichen Fragestellungen rund um den Schutz vor professionell gezielten Cyber-Angriffen.