Alles möglichst mit allem verbunden? In der industriellen Praxis öffnet so eine Netzwerk-Konnektivität im OT-Bereich schnell die Türen für Cyber-Angriffe. Vor allem, weil Security-Konzepte zum Schutz der administrativen IT hier nicht greifen! Aber: Auch bei Maschinen nutzen Hacker die IP-Adresse als ersten Andockpunkt. Genau hier setzt die Mikrosegmentierung von Produktionsanlagen an. Für effektive und effiziente Absicherung, für gefahrlosen Austausch und für den vollen Überblick in Echtzeit.

Schutz vor „ansteckenden Attacken“ und gesicherte Compliance gegenüber Geschäftspartnern sind die zentralen Motive für Industrie-Unternehmen, ihre Systeme in der Fertigung abzusichern. Nehmen wir als Beispiel einmal einen Zulieferer der Automobilindustrie. Hier werden möglicherweise mehrere Marken mit spezifisch gefertigten Produkten beliefert. In der Produktionsstraße kommen dazu intelligente Roboter und Fertigungsanlagen zum Einsatz, die über TCP/IP kommunizieren. Für maximale Sicherheit innerhalb dieses OT-Netzwerks müsste das Unternehmen zunächst seine produzierenden Maschinen und Systeme vom Office Bereich abtrennen und dann mit viel Zeit- und Kostenaufwand auch noch sämtliche IP-Adressen in der Produktion ändern.

Gekapselt granular gesichert. Vom Perimeter bis zum Roboter.

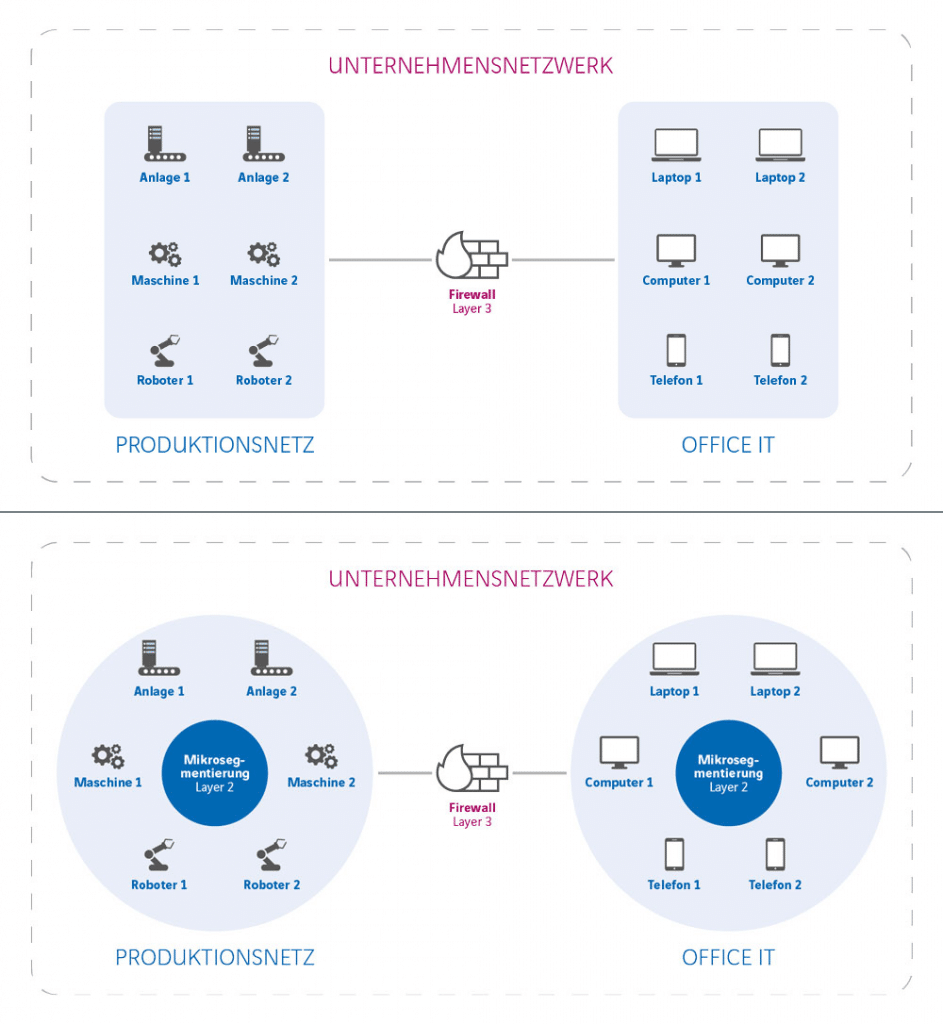

Wenn sich etwa Malware über ein Firmen-Netzwerk verbreitet, an dem auch die Produktion hängt, wird es sehr schnell geschäftskritisch. Maschinenschäden, Produktionsausfälle, Industriespionage… wer jetzt keine effektiven Automatismen zur Abwehr des Angriffs starten kann, hat viel zu verlieren! Erste Voraussetzung dafür ist: Die Systeme zu segmentieren und vom Office Bereich abzutrennen. Die Segmentierung in Netzwerken ist per se keine neue Idee. Entsprechende Lösungen finden sich im Programm von mehreren Anbietern. Insbesondere Cisco aber bietet ein Paket, das für industrielle Anwender höchst interessant ist. Nämlich Tools, die sowohl virtuelle als auch physische Plattformen unterstützen.

Das Ziel: Definierte Bereiche des Netzwerks zu separieren und den Datenfluss zwischen den Segmenten zu schützen. Denn allein ein Sichern der Perimeter – also des Übergangs von öffentlichem Netz zur Unternehmens-IT – genügt längst nicht mehr.

Die Preisfrage: IP or not IP?

Maschine für Maschine einzeln abzusichern und im Notfall isolieren zu können, führt zu einer zentralen Frage: Wie steht es ums Bewahren vorhandener IP-Adressen? Hier gilt der Grundsatz: Wann immer man eine Maschine anfasst, wird’s teuer! Neue Kalibrierungen, neue Zertifizierungen und einige Kostenposten mehr wären die Folge. Und auch Änderungen der IP-Adresse resultieren oft in hohem Aufwand. Im Sinne größtmöglicher Kosteneffizienz sollte daher der granulare Schutz aus dem Netzwerk kommen, anstatt an den Maschinen selbst „herumzubasteln“. Eine entsprechend intelligent implementierte Mikrosegmentierung macht dann auch Änderungen der IP-Adressen in der Produktion überflüssig – was dem Unternehmen Zeit und Geld spart. Und: Eine solche Lösung ist elegant skalierbar, um sie z. B. weltweit ausrollen zu können.

Security @ Work: Segmentierung im Praxiseinsatz.

Beispielhaft ist die von Axians implementierte Mikrosegmentierung zur Absicherung der Produktionsanlagen eines international engagierten Zulieferers im Automotive-Bereich. Dabei stellte sich die Aufgabe, diverse Produktionsstraßen, die alle in einem Subnetz liegen, voneinander zu trennen. Die Lösung musste dafür primär die Fähigkeit besitzen, auf Layer 2 (der „Broadcast Domäne“ nach OSI-Modell) zu segmentieren. OSI (Open Systems Interconnection Model) ist ein Referenzmodell für Netzwerkprotokolle in Form einer Schichtenarchitektur. So beschreibt u.a. das Ethernet-Protokoll den Layer 2. Eine Änderung der IP-Adressen kam für den Kunden nicht in Frage. Stattdessen nutzt das Lösungskonzept sogenannte Security Group Tags (SGTs), welche als Identifikatoren für sämtliche Geräte im Netzwerk fungieren.

Zum Einsatz im produktiven Umfeld kam schließlich eine spezifisch abgestimmte Produktrange:

- Cisco Identity Services Engine (Administration)

- Cisco FirePower NGFW (Firewall)

- Cisco Catalyst Switche (Enforcment Mikrosegmentierung)

Die entscheidenden Vorteile dabei: alle Optionen einer nahtlosen Integration und der gesicherte Austausch zwischen den einzelnen Komponenten.

TrustSec vereinfacht als Tool zum Schutz von Daten, Anwendungen und Maschinen nicht nur die Bereitstellung der Zugriffe – es beschleunigt auch die Sicherheitsprozesse und regelt die konsistente Anwendung aller definierten Richtlinien im Netzwerk. Ein Catalyst Switch der neuesten Generation leitet dazu sämtliche Informationen weiter. Immer strikt nach den Security-Regeln, die von der Identity Services Engine (ISE) vorgegeben werden.

Den ausführlichen Use Case zur Mikrosegmentierung im Automotive Bereich finden Sie hier.

Compliance: Kriterium für Kundenbeziehungen!

Für das produzierende Gewerbe mit einem modernen Maschinenpark bilden heute Zuverlässigkeit und Sicherheit wesentliche Voraussetzungen im Wettbewerb. Und besonders bei Zulieferbetrieben werden Compliance-Anforderungen in dieser Hinsicht immer bedeutender – ob zur Garantie der Termintreue oder als Schutz vor Industriespionage. In unserem konkreten Fall ging’s auch darum, dass „System A“ nicht mit „System B“ kommunizieren soll und dass bestimmte Protokolle nicht in den OT-Bereich gelangen. Die Trennung vom Office Bereich und eine allgemeine Layer 3 Segmentierung (Vermittlungs- bzw. Netzwerkschicht) übernimmt dafür eine Firewall.

Den Access-Bereich sichert der Authentifizierungs-Standard 802.1x in Verbindung mit Security Group Tag ACLs der Cisco ISE. So kann das Netzwerk autonom auf Gefahren reagieren, indem z. B. ein mit Malware infiziertes Device automatisch vom Netz getrennt und in den Quarantäne-Bereich „verschoben“ wird. Stealthwatch-Analytik bietet darüber hinaus ein durchgängig hohes Maß an Sichtbarkeit und eine Analyse des Verhaltens der überwachten Datenströme (network behaivior analysis). Admins können so Angriffsverläufe nachvollziehen bzw. aufklären – inkl. automatischer und detaillierter Reportings über sämtliche Sicherheitsvorfälle. Die Existenz von Shadow IT, Anomalien im Datenverkehr, Data Exfiltration, Denial-of-Service-Attacken, Brute-Force-Angriffe auf Passwörter und weitere Bedrohungen werden zuverlässig und vor allem schnell erkannt.

Anlagen ohne Angriffsflächen. Produktion wie geplant.

Die Quintessenz: Eine Segmentierung von Geräten „stellt“ diese für Angreifer quasi außer Reichweite. Was zugleich verhindert, dass kompromittierte Devices als Angelpunkte verwendet werden, um sich als Angreifer im Netzwerk zu bewegen (lateral movement). Im Prinzip geht es dabei immer um die Aufteilung eines größeren Netzwerks in mehrere kleine, autark arbeitende LAN-Segmente. Und jedes einzelne Segment bildet eine in sich geschlossene Domäne. Ein Konzept, dass ein sehr hohes Schutzniveau für unternehmenskritische Applikationen bietet – samt voller Transparenz zum aktuellen Sicherheitsstatus im ganzen Netzwerk. Axians Lösungen zur Mikrosegmentierung nach Maß umfassen hier unter anderem auch:

- Network Behavior Analysis

- Intrusion Detection (ggf. auch Prevention)

- Malware Detection (ggf. auch Prevention)

- Automatisierte Reaktionen auf Bedrohungen

Eine oberste Regel dabei: Alle Maßnahmen erfolgen bzw. arbeiten im Produktionsumfeld nicht invasiv! Aus gutem Grund, denn im OT-Bereich kann die Manipulation von z. B. einer Roboter-Steuerung schnell gefährlich werden – für Menschen, Equipment und Infrastruktur. Eine softwarebasierte Segmentierung verwendet dagegen Faktoren wie u.a. Standort, Gerätetyp und Benutzerrolle, um Richtlinien zu erstellen, die überall im Netzwerk durchgesetzt werden. Ein Konzept, das sich darüber hinaus auch höchst agil zeigt, um schnell auf alle möglichen Veränderungen der Umgebung zu skalieren.