Ihren Ursprung nahm die Diskussion um die IoT- und OT-Security im Jahr 2010, als die Malware Stuxnet entdeckt wurde. Seither folgten mehrere Sabotageangriffe auf industrielle Anlagen, durch die enorme Schäden entstanden sind. Spätestens seit WannaCry und NotPetya im Jahr 2017 steht fest, dass sich Industrieunternehmen konsequent mit der Sicherung ihrer Netze und Systeme auseinandersetzen müssen. Ein passendes Rahmenwerk bildet hierbei die internationale ISA/IEC 62443-Normenreihe. Wie lässt sich der Standard in der Praxis implementieren und welche Vorteile ergeben sich daraus? Dieser Artikel fasst die wichtigsten Aspekte zusammen.

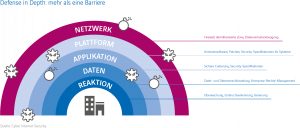

Defense-in-depth als Grundprinzip für ISA/IEC 62443

Die Basis zur ISA/IEC 62443 ist das sogenannte Defense-in-depth-Prinzip. Es kommt ursprünglich aus dem militärischen Bereich und beschreibt einen Ansatz, bei dem Angriffserfolge durch Ausschaltung oder Umgehung einzelner Sicherheitsmaßnahmen unmöglich gemacht werden. Die Absicherung der Automatisierungstechnik wird nach dem Defense-in-depth-Ansatz wie eine Zwiebel aufgebaut: Unter jeder durchbrochenen Schutzschicht befindet sich eine weitere Schicht, die Angreifer stoppen kann.

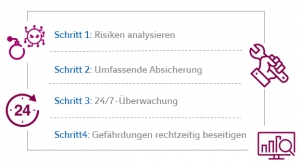

ISA/IEC 62443: In vier Schritten zur Umsetzung

Um dies zu realisieren, müssen sämtliche Komponenten und Systeme sowohl einzeln als auch im Bezug aufeinander abgesichert werden. Hierbei empfiehlt sich ein Vorgehen in mehreren Schritten:

Betrachten wir diese Aspekte im Folgenden näher.

Schritt 1: Risiken analysieren

Die Praxisumsetzung des ISA/IEC 62443-Standards beginnt mit einer Risikoanalyse der vorhandenen Infrastruktur. Die Norm fordert an dieser Stelle eine sehr detaillierte Bewertung. Zu berücksichtigen sind die Grenzen des zu betrachtenden Systems, grundsätzliche Risiken der Cyber Security (externe Bedrohungen, interne Schwachstellen) und Auswirkungen von Bedrohungen auf die Infrastruktur. Zudem müssen mögliche Sicherheitsmaßnahmen identifiziert werden. In der Praxis heißt das: Jede Komponente im ICS (Industrial Control System) muss hinsichtlich ihrer Eigenschaften, ihrer Beziehungen und ihres Kommunikationsverhaltens untersucht werden. Hierfür sind Lösungen erforderlich, die gezielt in das Netzwerk blicken und sämtliche Bausteine automatisiert identifizieren (Stichwort: Asset Discovery).

Schritt 2: Umfassende Absicherung

Für den zweiten Schritt hält die ISA/IEC 62443 einen umfassenden Maßnahmenkatalog bereit. Die Basisanforderungen lauten wie folgt:

- Komplette Identifikation und Authentifizierung der Komponenten

- Nutzungskontrolle

- Systemintegrität

- Vertraulichkeit der Daten

- Eingeschränkter Datenfluss

- Rechtzeitige Reaktion auf Ereignisse

- Verfügbarkeit der Ressourcen

Übergeordnetes Ziel ist es, Vorgänge, Veränderungen und Zugriffe im ICS vollständig zu kontrollieren. An dieser Stelle empfiehlt sich der Einsatz spezialisierter Lösungen, die Anomalien erkennen und Vorgänge im Industrial Control System transparent machen.

Schritt 3: 24/7-Überwachung

Um den Forderungen der ISA/IEC 62443 zu entsprechen, reicht eine stichprobenartige Überprüfung des Systems nicht aus. Vielmehr fordert die Norm eine vollständige Überwachung in Echtzeit. Für Betreiber von ICS bedeutet das: Sie müssen ein System aufbauen, das sämtliche Vorgänge innerhalb des ICS rund um die Uhr überwacht und bei Abweichungen sofort alarmiert.

Schritt 4: Gefährdungen rechtzeitig beseitigen

Liegen die Daten eines ICS vollständig vor, können Unternehmen optimal auf Gefährdungen reagieren. Die ISA/IEC 62443-Norm fordert jedoch nicht nur eine Überwachung im Hinblick auf Schadsoftware. Auch technische Fehler, welche die Produktion gefährden könnten, müssen betrachtet werden. Hierzu zählen etwa Kommunikationsprobleme oder Überlastungen. Sämtliche Anomalien – vom Fehler bis zum Schadcode – sollten schnell gefunden, analysiert und behoben werden. In Summe lassen sich ungeplante Stillstände hierdurch auf ein Minimum reduzieren.